物理ネットワーク

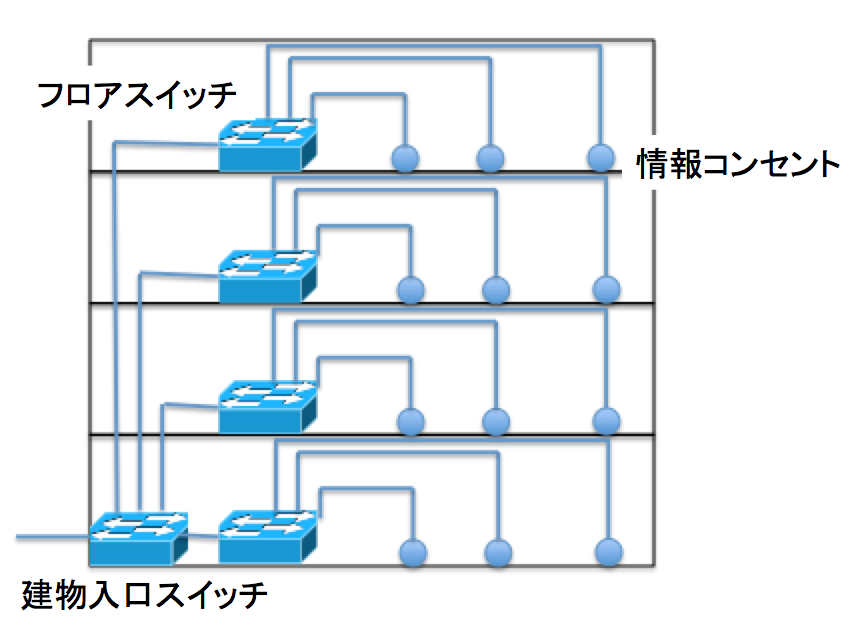

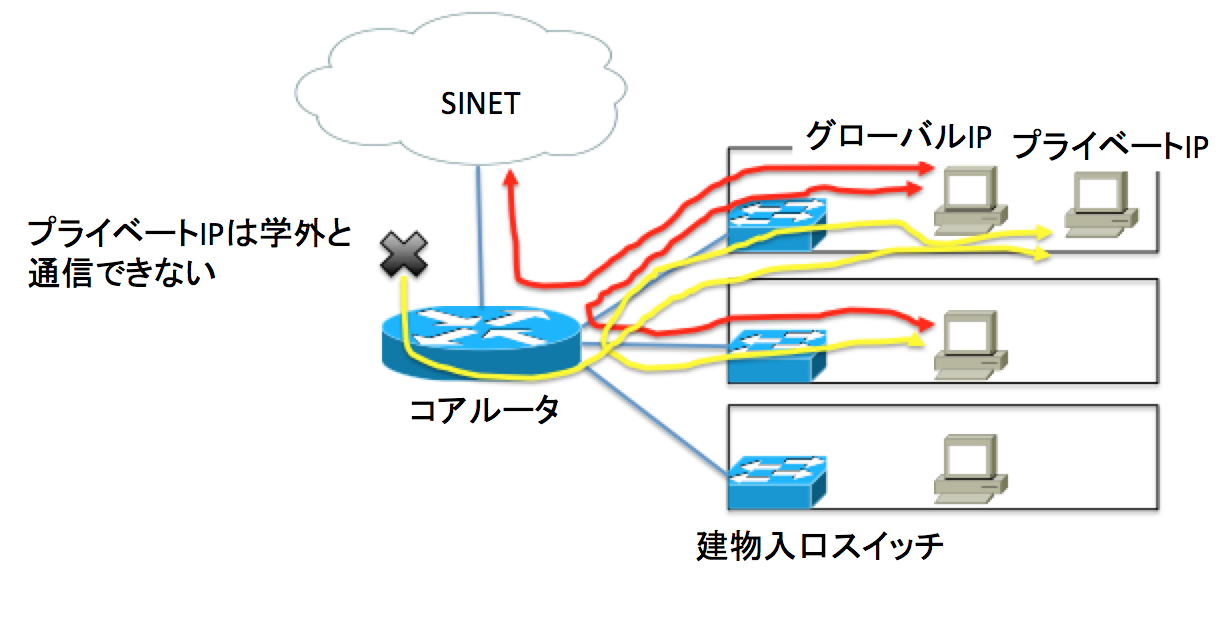

学内の物理的なネットワークは、各部屋の情報コンセント(LANポート)からインターネットに向かう順に、「フロアネットワーク」「棟内ネットワーク」「コアネットワーク」の3つで構成される。

フロアネットワークは、図1のように、各部屋の情報コンセントと、各建物の各フロアに設置された「フロアスイッチ」を結ぶネットワークである。

棟内ネットワークは、図1のように、建物内の全てのフロアスイッチと、各建物のネットワーク起点として設置された「建物入口スイッチ」とを結ぶネットワークである。

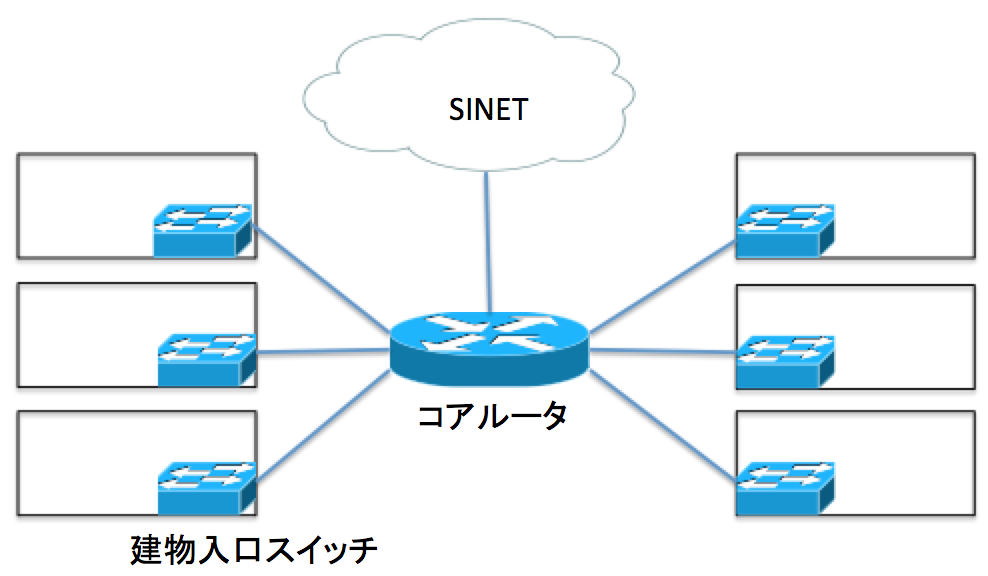

コアネットワークは、全ての建物の建物入口スイッチと、情報基盤センターに設置されたコアルータを接続するネットワークである。コアルータは基幹インターネット接続として、学術情報ネットワーク(SINET)に接続され、学内外の通信の中継を行う。コアルータとSINETへの接続もコアネットワークに含まれる.

学内ネットワークに接続するためには、

- フロアスイッチに接続されている情報コンセントに、PC等の情報機器を直接する

- フロアスイッチに接続されている情報コンセントに、ルータではないスイッチを接続し、そのスイッチに情報機器を接続する.

- フロアスイッチに接続されている情報コンセントに、ルータ(またはNATルータ)を接続し、そのルータに情報機器を接続する

- フロアスイッチに情報機器,スイッチ,またはルータを直接接続する

方法のいずれかを選択する。また、

論理ネットワークとIPアドレスの割当

要請に応じて、物理ネットワークに対してプライベートIPアドレスブロック、グローバルIPアドレスブロック、またはその両方を割り当て、論理ネットワークを構成する.

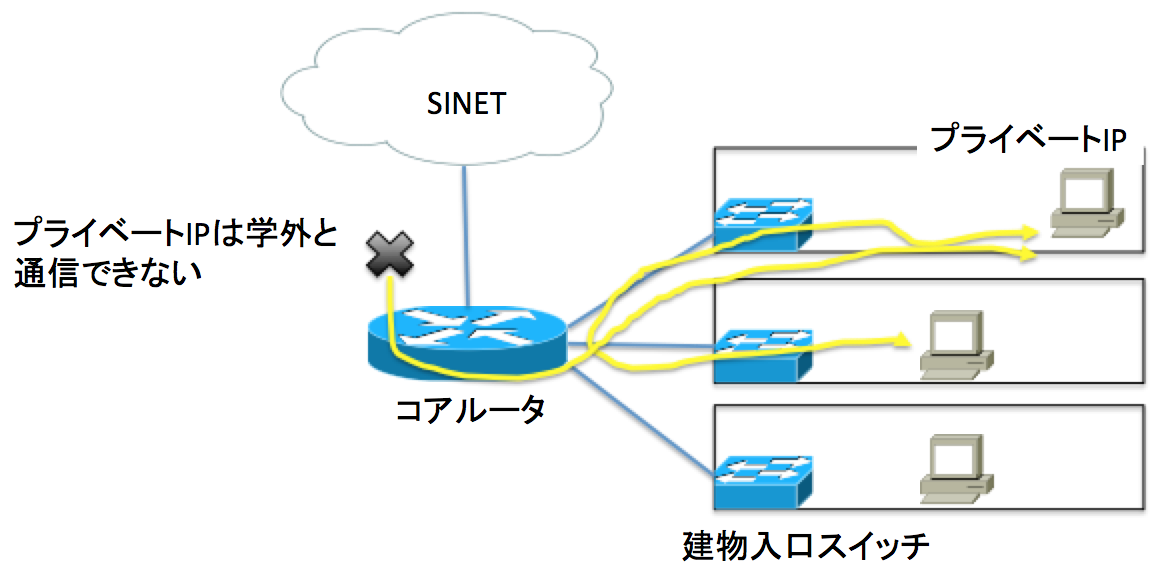

プライベートIPアドレスブロックのみを割り当てる場合:

プライベートIPアドレスブロックは、学外から隔離されたネットワークである。そこに接続された情報機器のアクセス範囲は原則的に学内に限られる。学外のウェブサイト等を利用するためには、プロキシサーバを利用する。学外のEメールサービスなど、ウェブサービス以外のサービスを利用する場合は、教育系サーバsolなど、グローバルIPアドレスを持つ機器を経由して利用する。学外への通信が制限されている反面、直接的な通信により不正にアクセスされるリスクが低い。ただし、Eメールや閲覧したウェブページなどを経由してマルウェアに侵入される可能性は排除できないので注意が必要である。

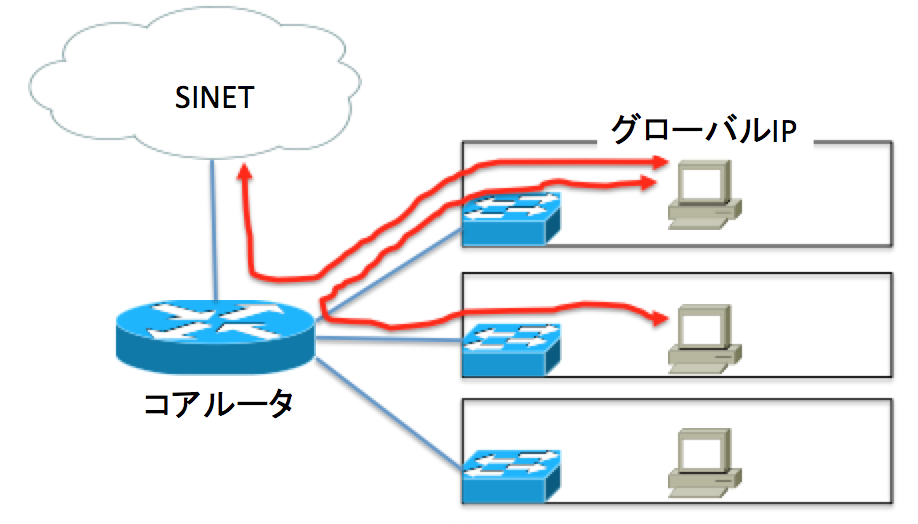

グローバルIPアドレスブロックのみを割り当てる場合:

接続された情報機器は学内外の全ての機器にと直接の通信が可能である(NATルータで管理されたプライベートIPアドレスを除く)。学外に自由にアクセスできる反面、学外からの攻撃に常にさらされる。適切に運用するためには高度な専門知識をもつ管理者が必要である。

グローバルIPアドレスブロックとプライベートIPアドレスブロックの両方を割り当てる場合:

上記の2種類のIPアドレスを両方使い、情報機器の通信範囲を、情報機器に割り当てるIPアドレスの種類によって制御する。

学外と直接通信する必要がある情報機器にはグローバルIPアドレスを割り当て、学内とのみ通信できればよい情報機器にはプライベートIPアドレスを割り当てる。

なお、フロアスイッチにNATでないルータを接続し、その下流に情報機器を接続する場合は、ルータの下流側ネットワークに割り当てられるIPアドレスブロックを上記の3パターンから選択することで,情報機器のアクセス範囲を管理する。

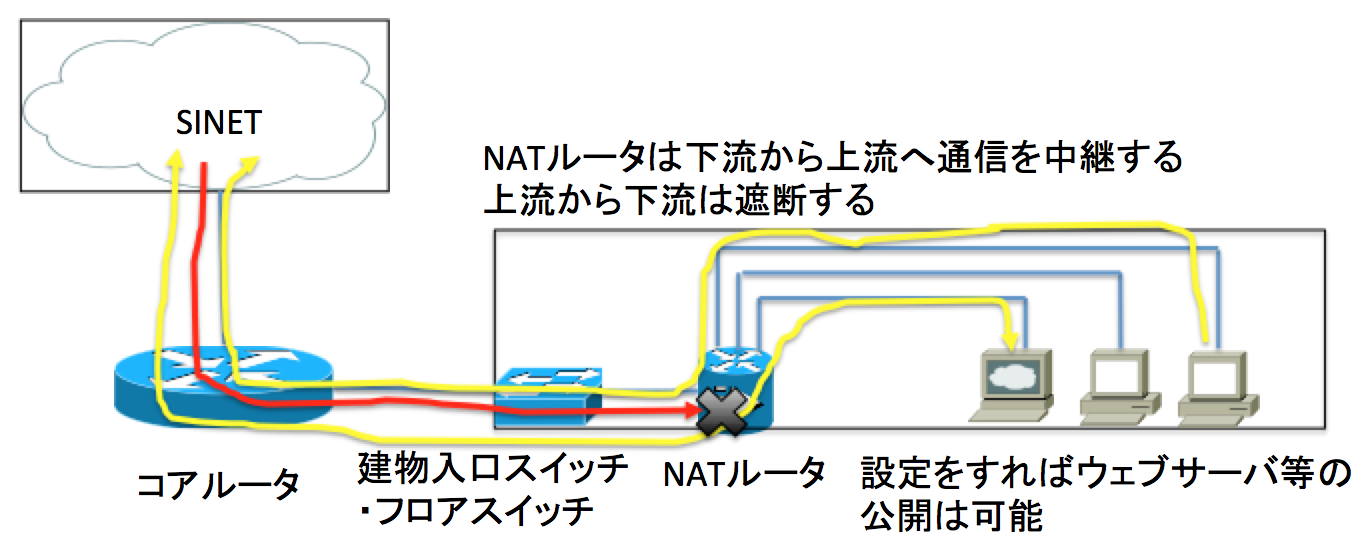

フロアスイッチにNATルータを接続し、その下流に情報機器を接続する場合,情報機器のアクセス範囲はNATルータに割り当てられたIPアドレスの種類に依存する。通常、NATルータとフロアスイッチを接続するインタフェース(上流側インタフェース)にはグローバルIPアドレスを割り当てる。この場合、NATルータの下流側ネットワークに接続された情報機器は学内外のすべての機器と通信が可能である。学外及び学内からNATルータの下流側ネットワークに接続された機器に接続できるかどうかは、NATルータの設定に依存する。

NATルータの上流側インタフェースにプライベートIPアドレスの割り当てることも可能であるが、NATルータの下流側インタフェースに接続された情報機器の通信範囲は学内にのみ限定される。このような運用は通常行われないため,以下の説明では、上流側インタフェースにグローバルIPアドレスを割り当てた場合のみを扱うする。

利用者から見たグローバルIPアドレスとプライベートIPアドレス

情報機器に割り当てられるIPアドレスによる挙動の違いを以下に示す。

グローバルIPアドレスを割り当てた場合

アプリケーションが行う通信は、対外接続部のIPSに妨げられない限り学外のシステムと問題なく接続可能である。直接学外のシステムと接続することが必要なP2Pソフトウェア等も動作する。不正な通信を行った場合は、対外接続部のIPSが学外との通信を遮断する。

学外から接続が可能なので、ウェブサーバやSSHサーバに利用できる。

学外と直接通信ができる代わりに、学外から接続されることに留意しなければならない。学外、つまりは世界中から継続的に攻撃を受けるので、継続的なセキュリティ対策が必須となる。クライアントとして利用した場合、特に設定を行わない限り、学外との通信のログが残らないので、マルウェア等に感染し不正な通信を行ったときの調査は困難であり、その不正な通信を遮断する手段は対外接続部のIPSのみとなる。

利用の際には、グローバルIPアドレスの利用申請やACLの提出、定期的なシステム監査が必須となる。プライベートIPアドレスを割り当てた場合

アプリケーションが行う通信は、プロキシサーバ等を経由することで学外のシステムと接続可能である。従って、直接学外のシステムと接続することが必要なP2Pソフトウェア等は動作しない。

学外から接続できないので、接続して作業を行いたい場合は、情報基盤センターが提供するVPNサービスや教育系及び研究系サーバのSSHトンネリング等を利用しなければならない。

学外から接続できないので、セキュリティ対策はグローバルIPアドレスを割り当てらた情報機器ほど厳格に行う必要はない。従って、セキュリティ対策が困難なプリンタや複合機、NAS、IoT機器にはプライベートIPアドレスを用いる。

学外との通信はプロキシサーバ等を経由するために必ずログが残る。そのため、インシデント等が発生した場合は追跡が容易である。同時に、プロキシサーバに設定された不正通信の遮断設定等が適用されるため、グローバルIPアドレスを用いた機器より多重に保護されていることになる。上流インタフェースにグローバルIPアドレスを割り当てたNATルータの下流インタフェース側に接続した場合

アプリケーションが行う通信は、対外接続部のIPSに妨げられない限り学外のシステムと問題なく接続可能である。ただし、学内及び学外からNATルータの下流インタフェース側の機器に接続できるかはNATルータでポートフォワーディングの設定を行ったかに依存する。ポートフォワーディングの設定を行った場合は、学内外からその設定に従った接続が可能である。

特に設定を行わない限り、学外との通信のログが残らないので、マルウェア等に感染し不正な通信を行ったときの調査は困難であり、その不正な通信を遮断する手段は対外接続部のIPSのみとなる。

NATルータの下流インタフェース側に接続されたPCの1台がマルウェアに感染し不正な通信を行った、あるいはファイル共有型P2Pソフトウェアを利用した場合、対外接続部のIPSはNATルータの上流側インタフェースに割り当ててグローバルIPアドレスの通信を遮断するために、NATルータの下流側インタフェースに接続された全ての機器の学外との通信が遮断される。原因を調査する場合は、問題となるPCを特定するために、全てのPCを停止させ、1台ずつ電源を入れ不正通信が発生するかどうかを検査しなければならない。

NATルータを設置の際には、グローバルIPアドレスの利用申請やACLの提出、定期的なシステム監査が必須となる。ポートフォワーディングを受ける情報機器はグローバルIPアドレスが割り当てられた情報機器と同程度のセキュリティ対策が必要である。

IPアドレスの利用の指針

グローバルIPアドレスを割り当てる情報機器

学外に公開するサービスが動作するシステム。ウェブサーバ・メールサーバ・大学業務に必要なサーバが学外から利用可能とするもの(学務情報システム・附属図書館システム等)などのサーバシステム等。

学外と通信する必要のある研究用システム。ただし利用するプロトコルによっては実験用ネットワークを利用すること。

プロキシサーバを経由する通信がサポートされていないクライアントソフトウェアを利用するクライアントシステム。テレビ会議システム等。プライベートIPアドレスを割り当てる情報機器

学外に公開する必要のない学内専用のシステム。認証システム、個人情報を保存しているシステム等の学外からアクセスする必要がない、あるいは学外からのアクセスを禁止したほうが安全なシステム等。

プリンタ、複合機、NAS、ネットワークカメラなどのIoT機器等。直接学外と通信する必要のないクライアントPC.

個人所有のPCやスマートフォン等のBYOD端末。

NATルータ利用に関する補足

NATルータは、下流インタフェース側はプライベートIPアドレスブロック、上流インタフェース側はグローバルIPアドレスが割り当てられ、NAPTとよばれる仕組みを用いて、1個のグローバルIPアドレスで複数個のプライベートIPアドレスの通信を中継する。

NATルータの下流インタフェース側にはクライアントPCや複合機、NAS等の講座で必要な機器、場合によってはBYOD端末が接続されることが一般的であり、 NATルータのDHCP機能等を用いると管理が容易になると考えられている。

しかしながら、昨今の標的型攻撃手法の進化を考えると、クライアントPCから学外への通信にログの残らないのは危険である。

クライアントPCがマルウェアに感染した場合、マルウェアはインターネット上のC&Cサーバに対して定期的に通信を行ってコマンドや更なる攻撃プログラムを取得し動作するが、NATルータによって学外と接続する場合、通信のログを取得することができない。そのためマルウェアの活動の検出と分析が難しい。3.で書いたようにマルウェアに感染したPCを特定することも困難である。

1人のユーザー、1台のクライアントPC、1個のIPアドレス、これら3つが一組になることで管理が容易になる。情報基盤センターでは、NATルータの利用を推奨しない。

NATルータを利用する場合は、接続する情報機器のMACアドレスの登録及びDHCPサーバ機能のログの取得、NATルータのアクセスコントロールを用いた利用可能なポートの制限等を行う等の対策を行うべきである。同時に、ポリシー違反やマルウェアの活動等で、上流インタフェースの学外への接続が遮断されることがあり得ることをふまえて運用を行わなければならない。