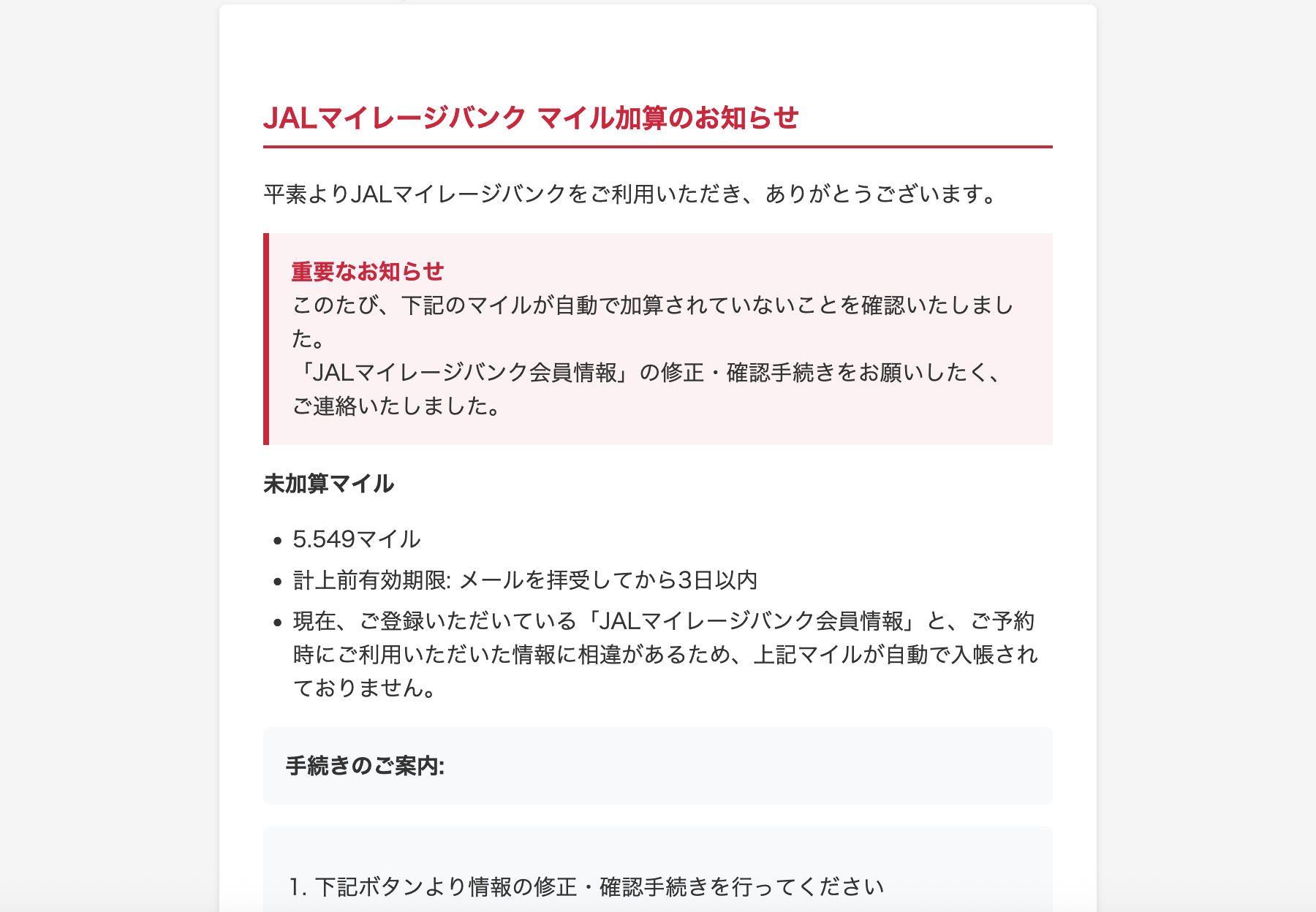

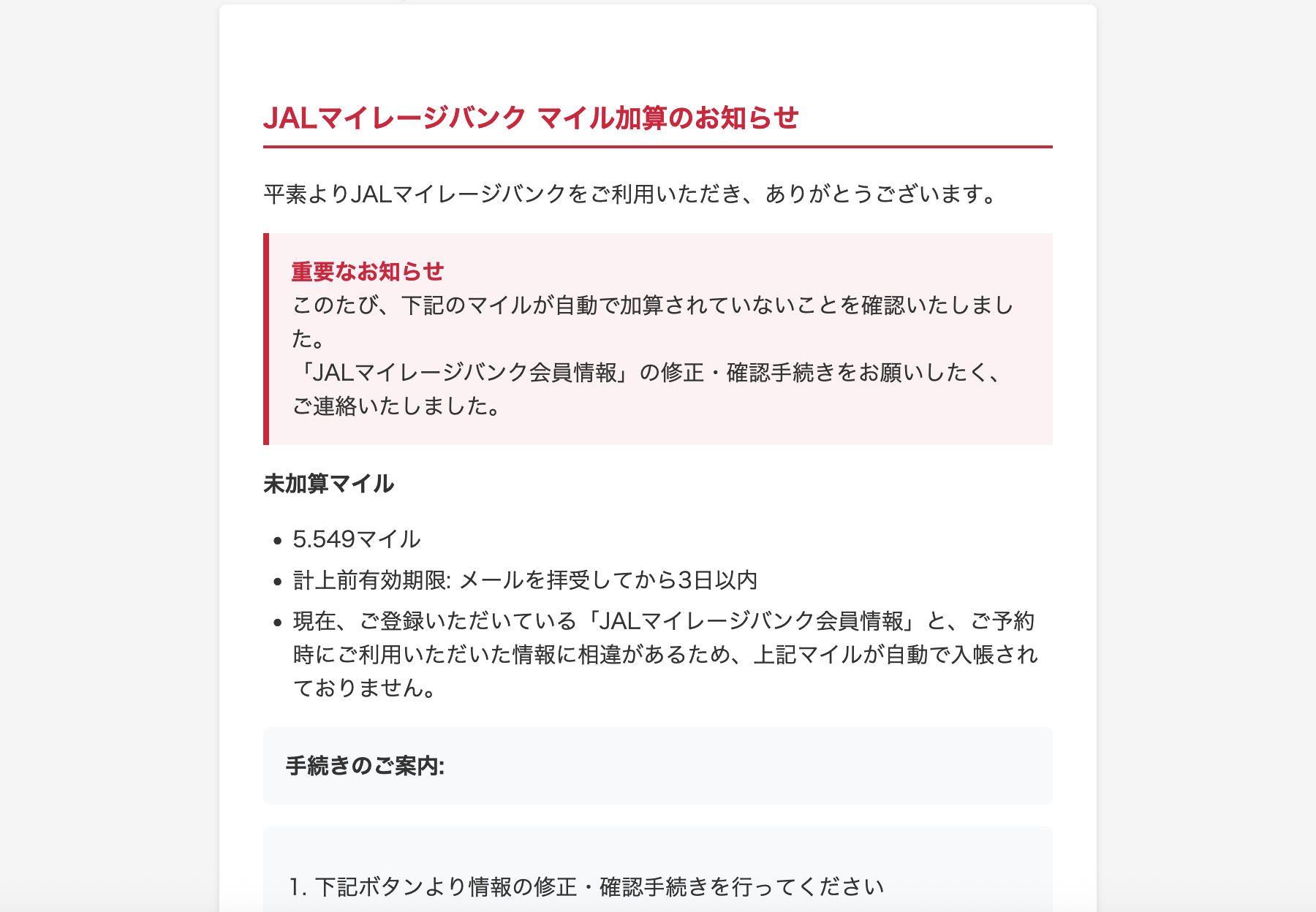

2025年 7月11日にJALを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

13:33:39着信

From: JALマイレージバンク事務局 <asg@qgasa.com>

Subject: JALマイレージバンク マイル加算のお知らせ

リンク先は接続できません。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

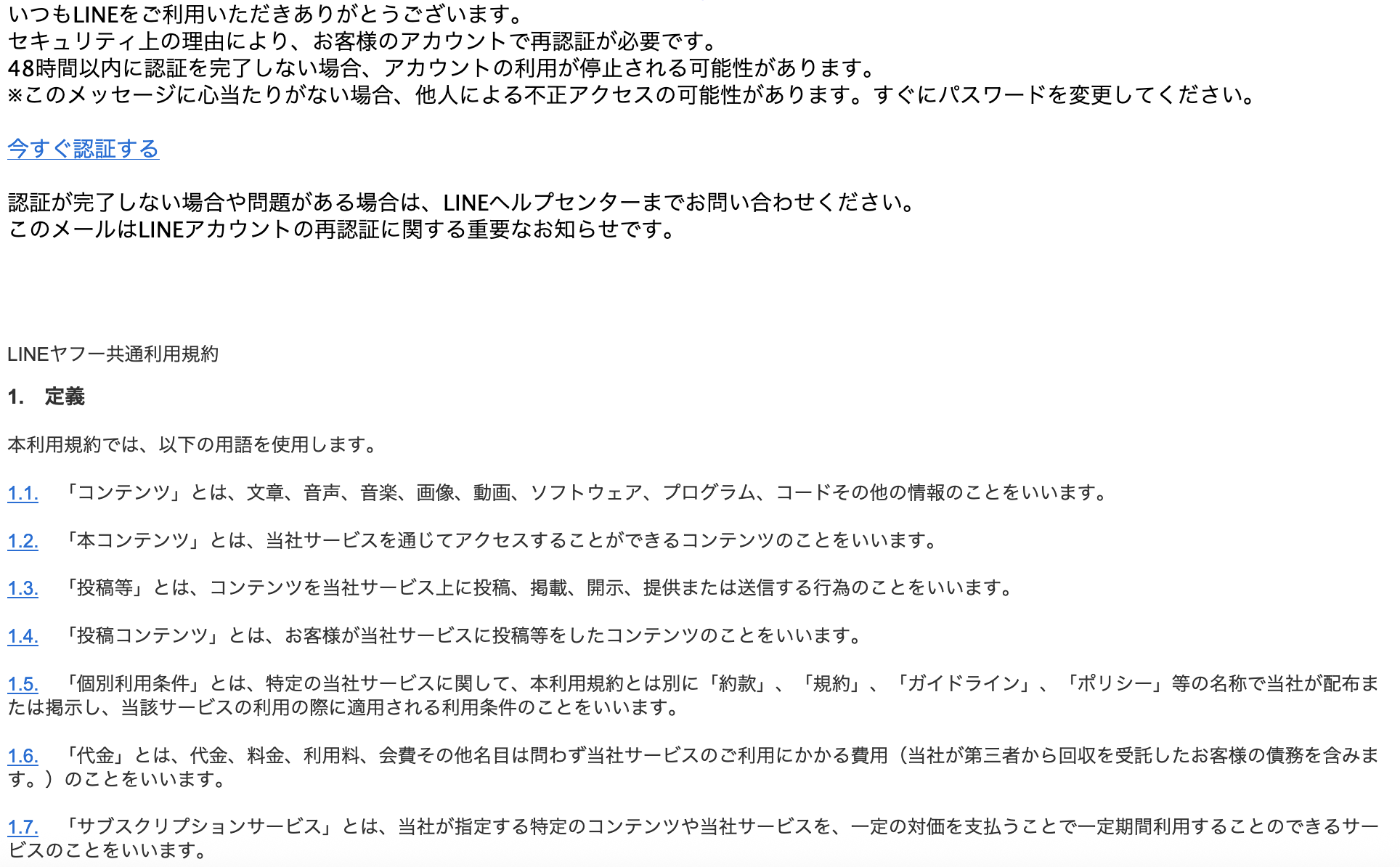

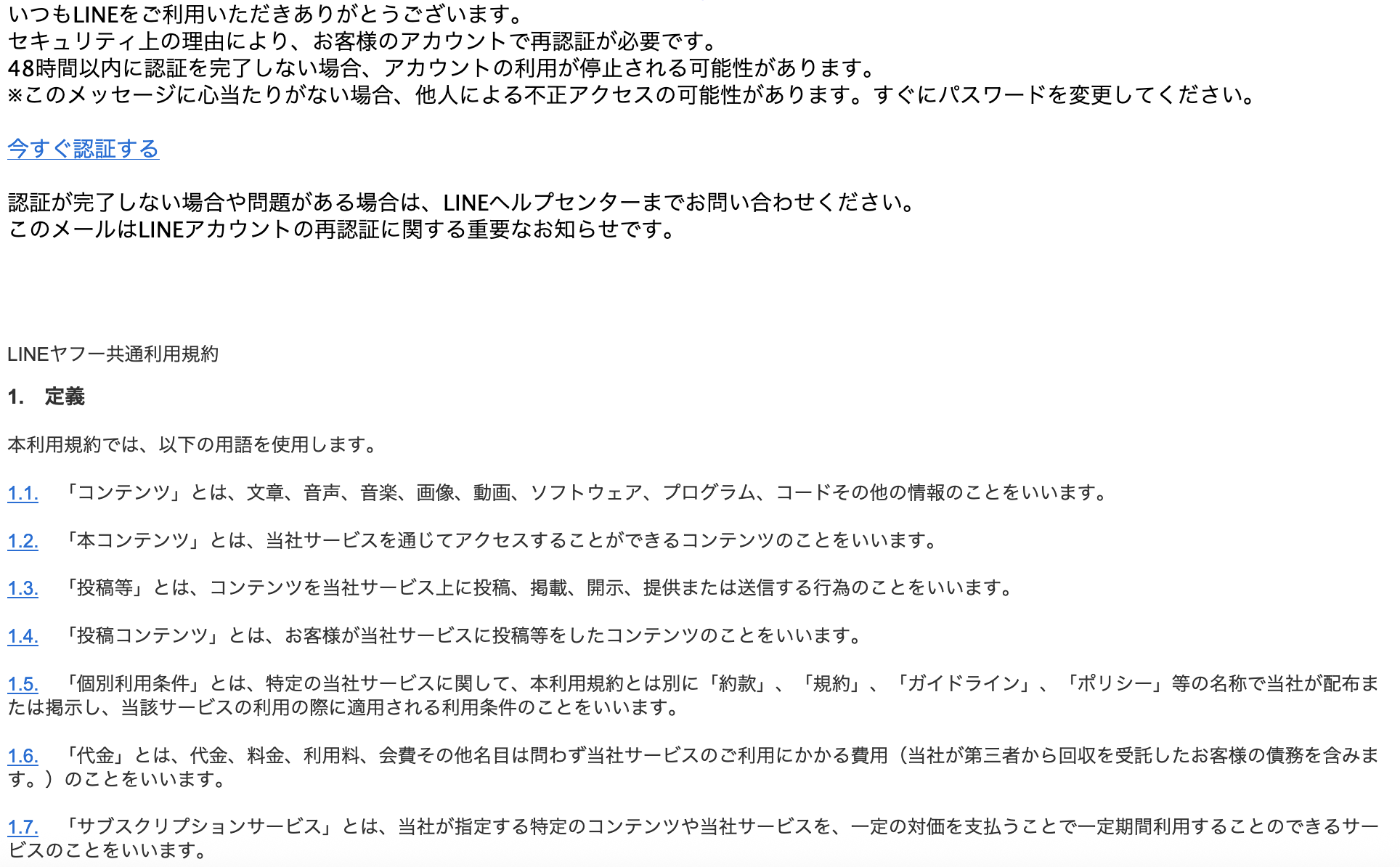

2025年 7月11日にLINEを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

15:39:08着信

From: LINE <noreply@pierpaoloromanelli.com>

Subject:【【重要】LINEアカウントのセキュリティ確認のお願い

リンク先は詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、携帯電話番号・メールアドレス等を送ってしまった方は至急情報基盤センターにご連絡ください。

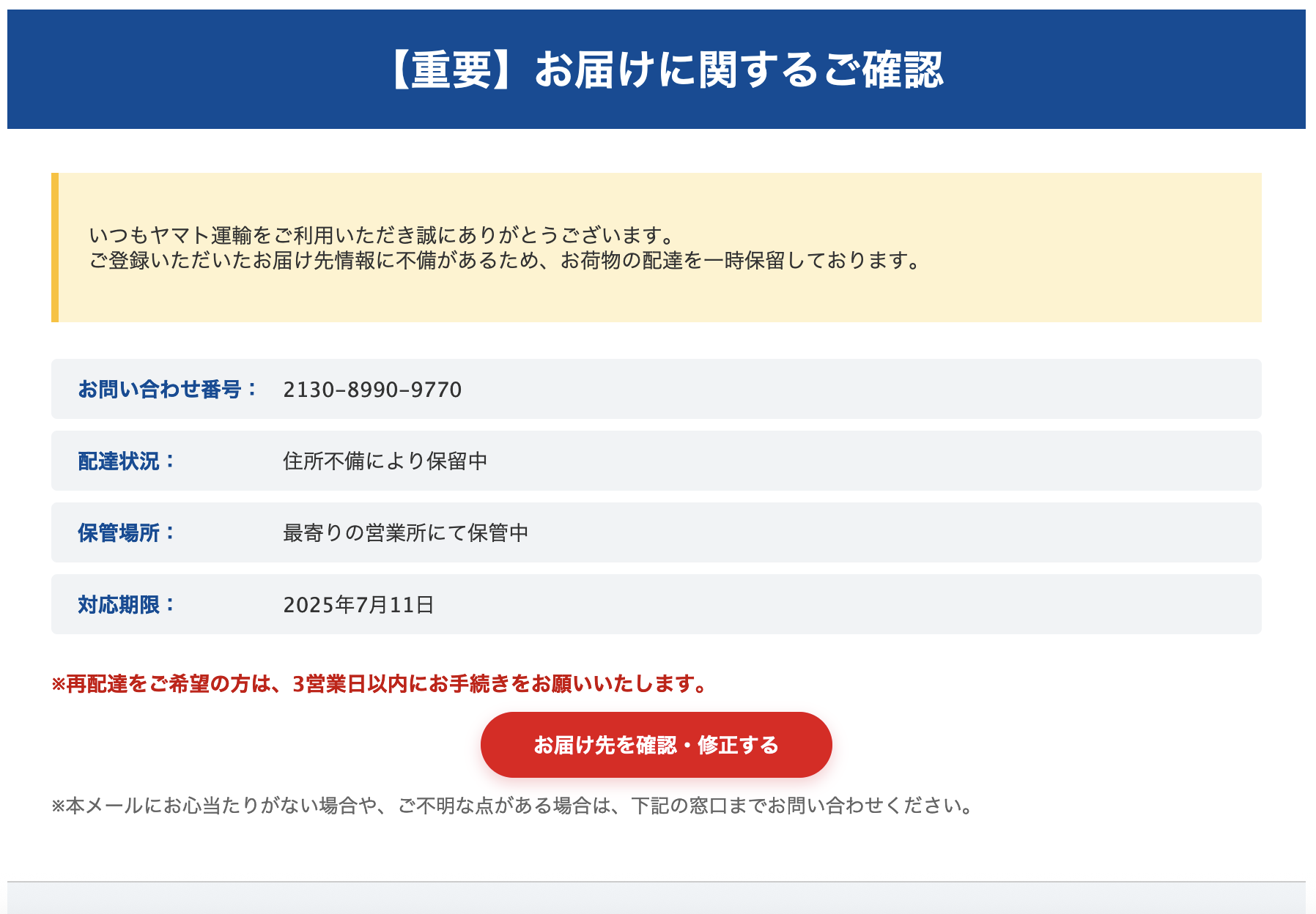

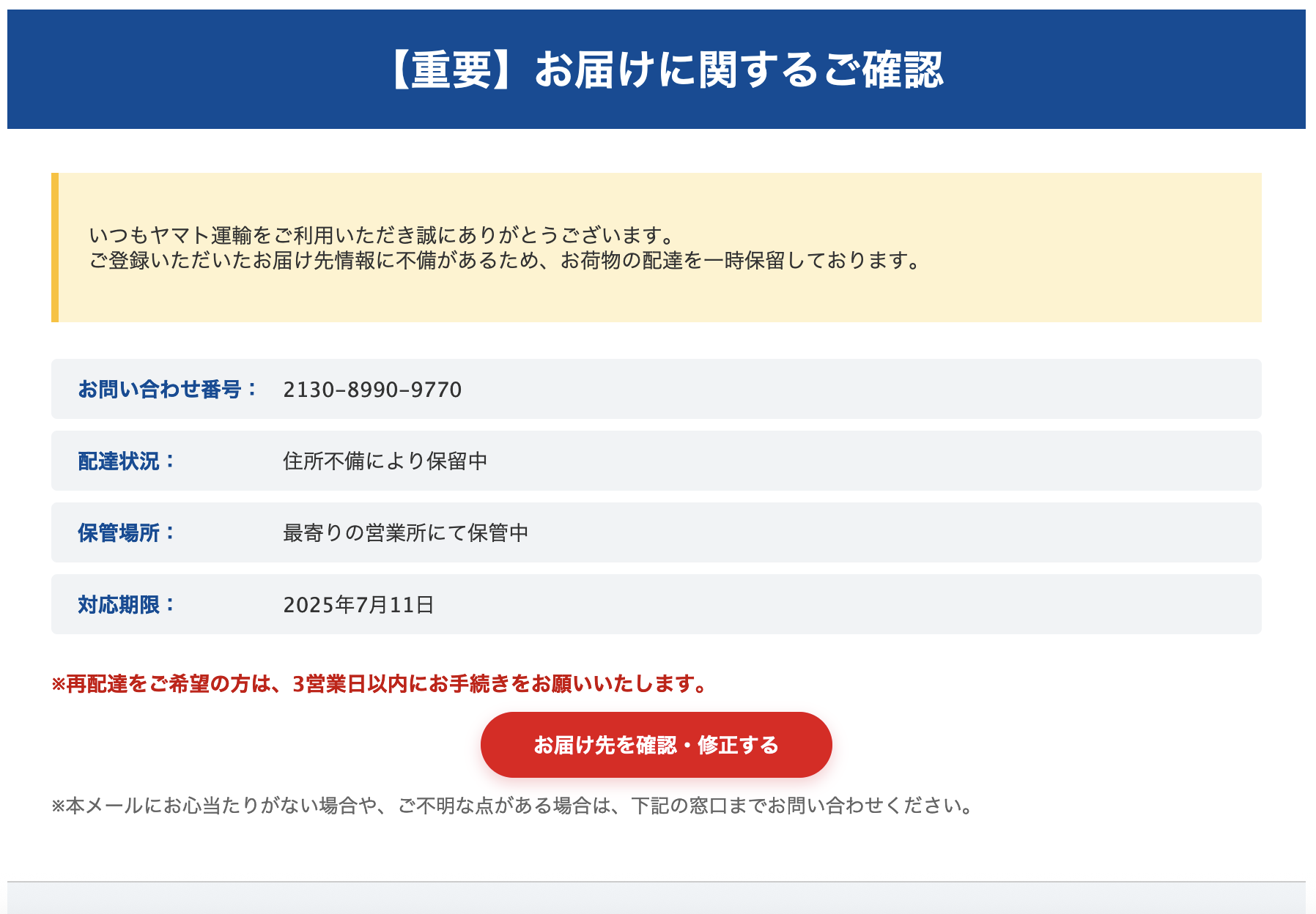

2025年 7月11日にヤマト運輸を騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

12:33:21着信

From: ヤマト運輸株式会社 <kuronekoyamato.ginsou119@cw.em-net.ne.jp>

Subject: 配達不能のお知らせ

リンク先は詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、氏名・住所、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

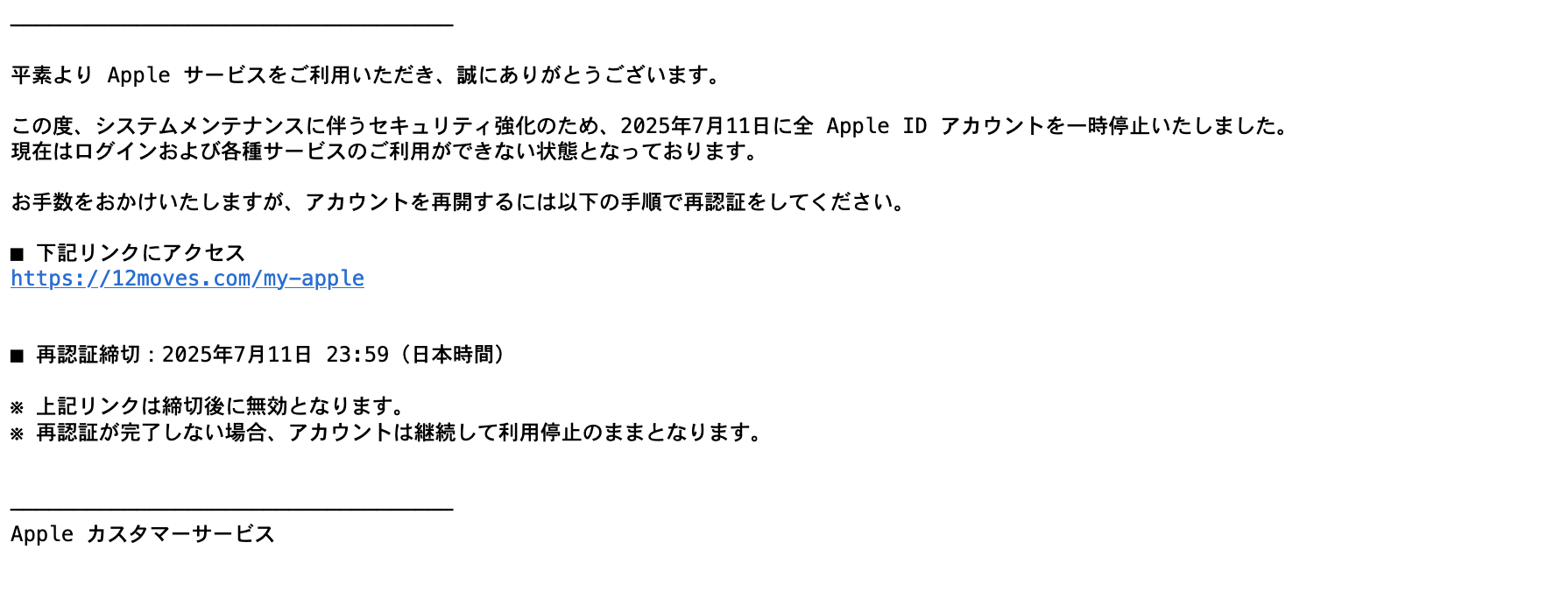

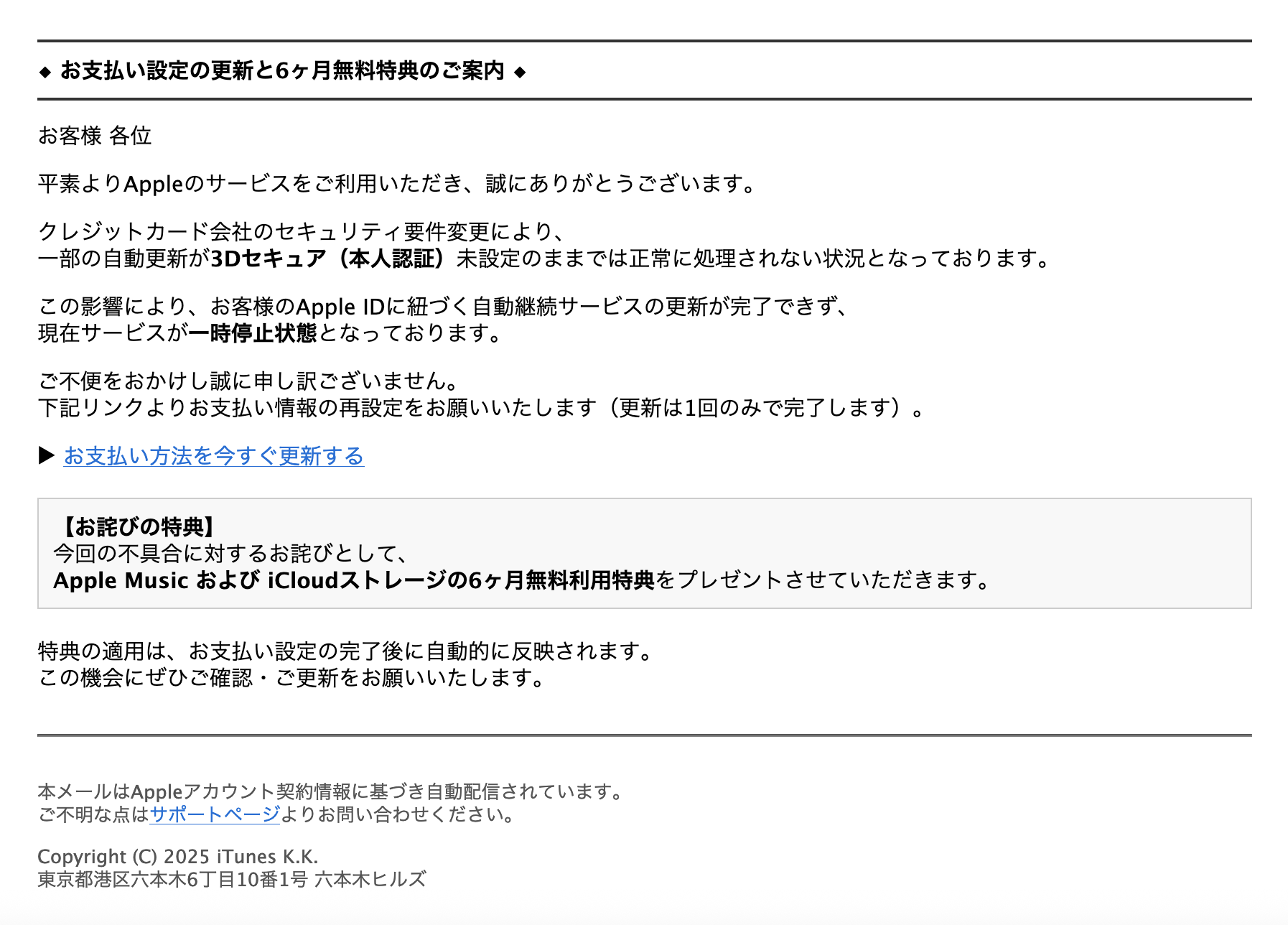

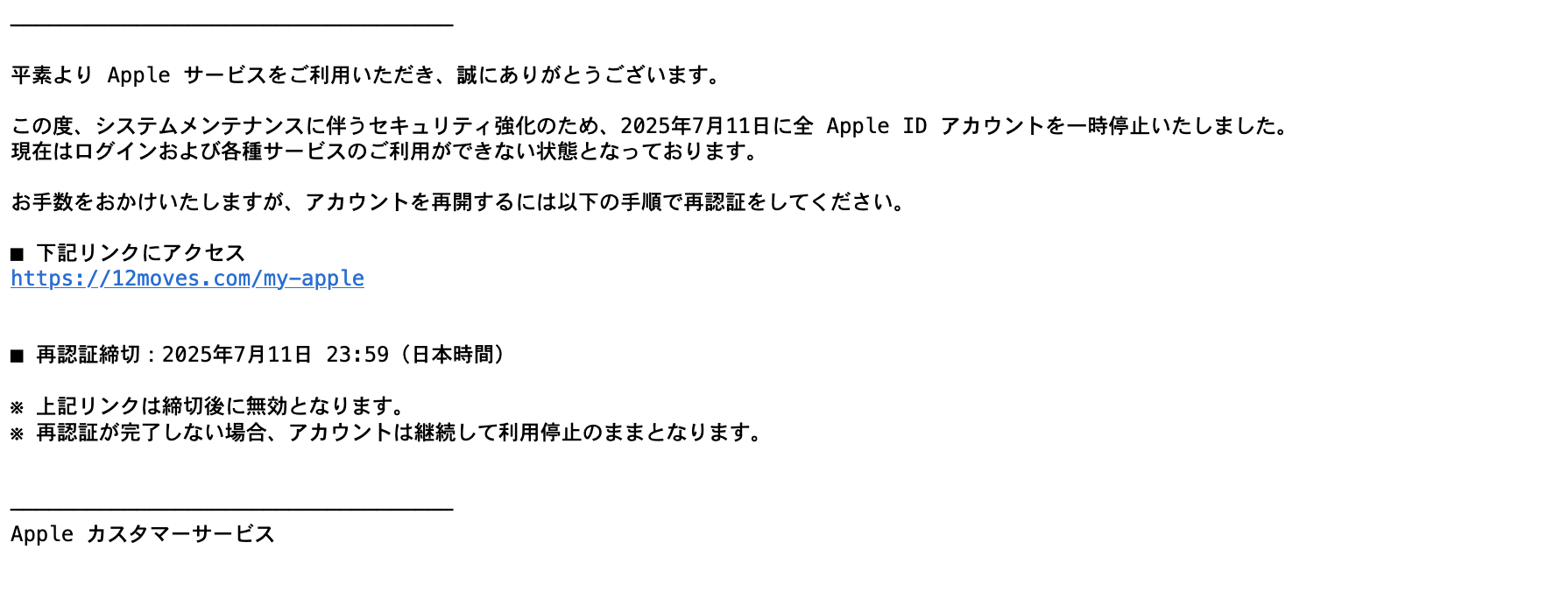

2025年 7月11日にAppleを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

06:01:42着信

From: "webmail" <◯◯◯◯@i.softbank.jp>

Subject: 【緊急】Apple IDが停止されました - 即時確認が必要です

リンク先は詐欺サイトが動作しています。

No.2

06:10:31着信

From: "iCloud+" < Apple-icloud_net@XDGe.com>

Subject: お支払い方法の確認が必要です - iCloud+ の継続利用に影響があります。

07:27:57着信

From: Apple サポート <apple-icloud.Bc2yuki-08mitani.dmdragonB2@accounts.nintendo.com>

Subject: 【重要】iCloud+サービス継続のためのお支払い情報更新のお願いTO-85229517874

リンク先は複数あり、全て詐欺サイトが動作しています。

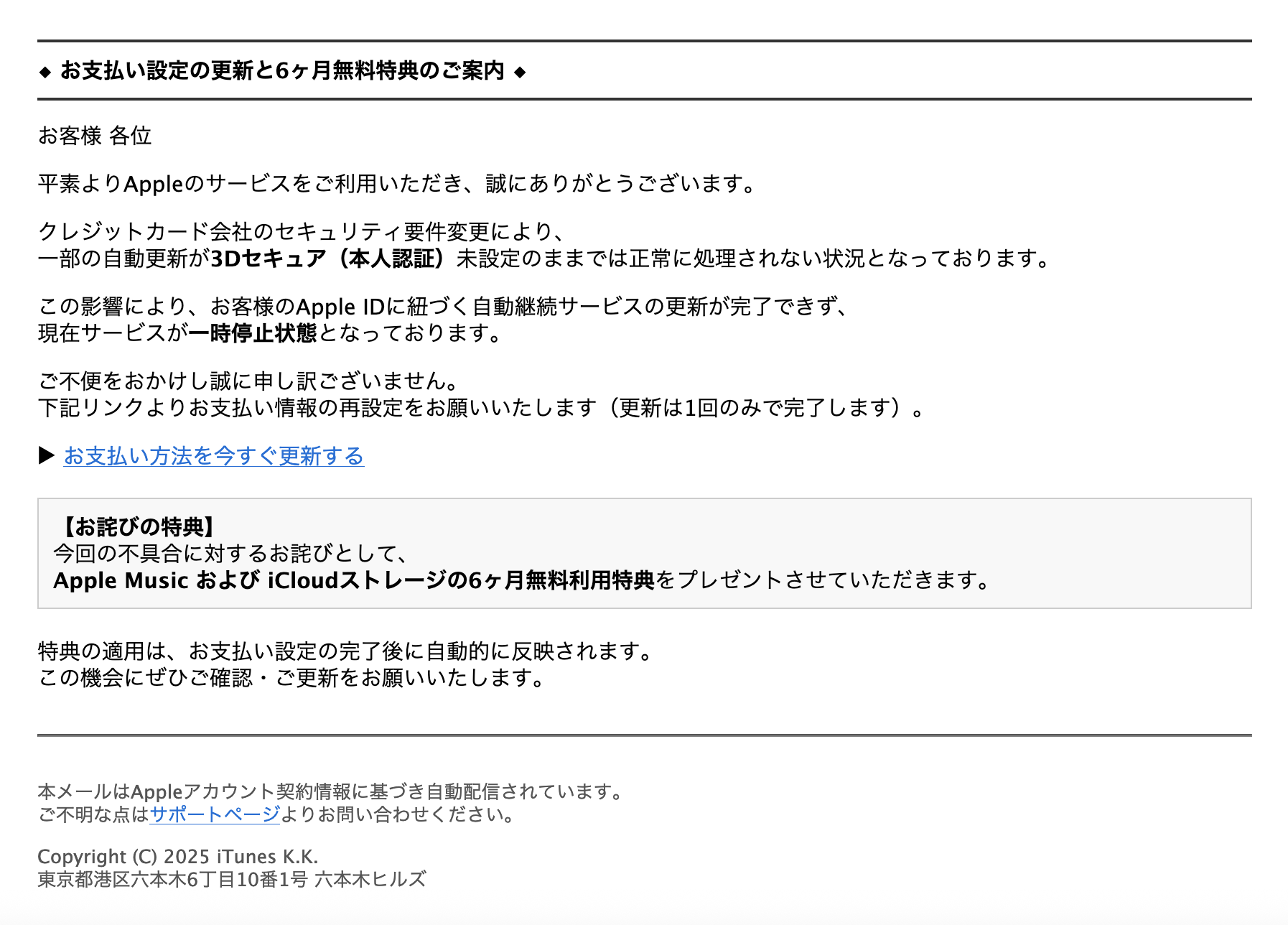

No.3

07:08:37着信

From: Apple契約サポート <support-help@dhc.co.jp>

Subject: [SPAM] お手続きのお願いと無料特典のご案内

リンク先は詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

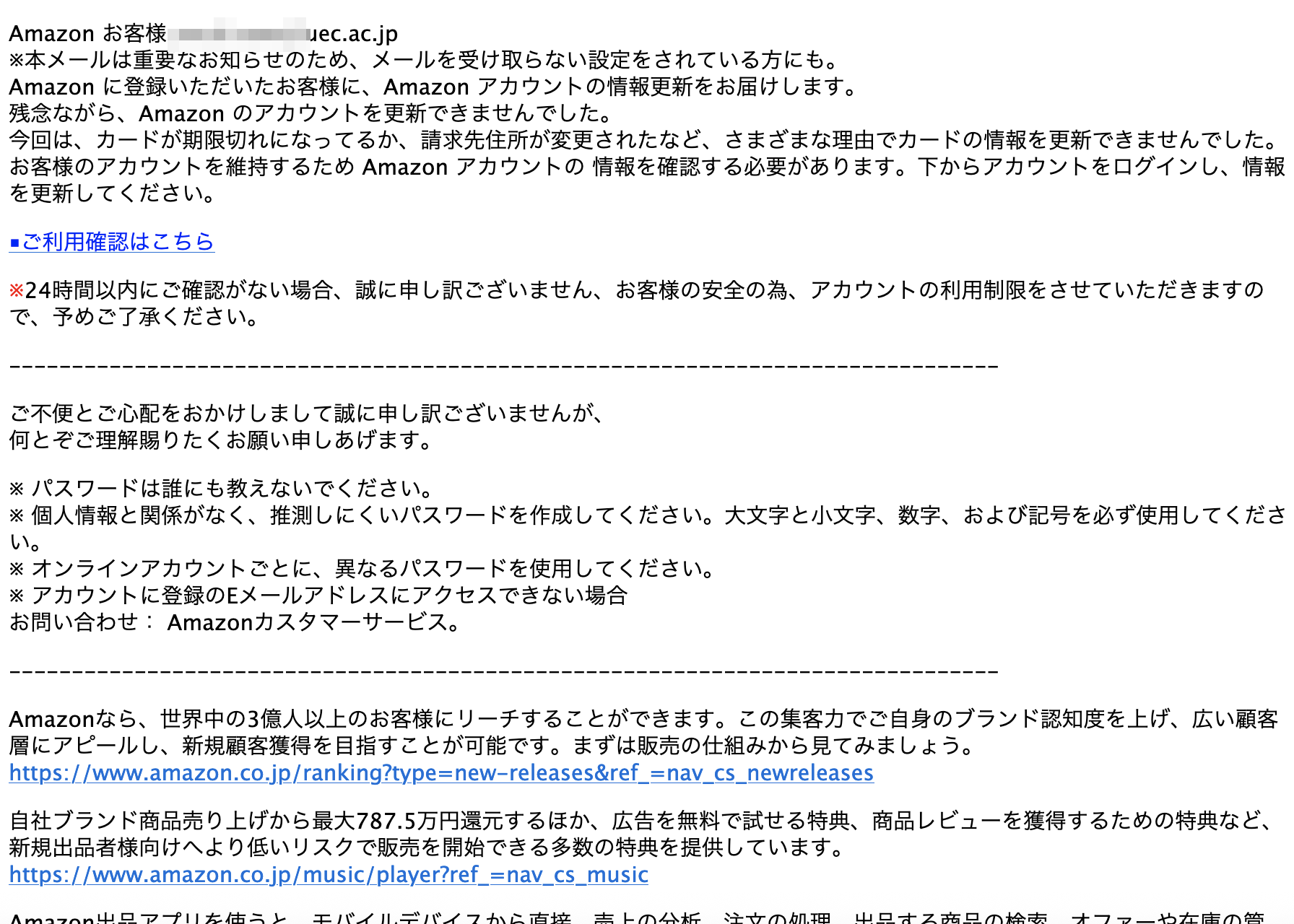

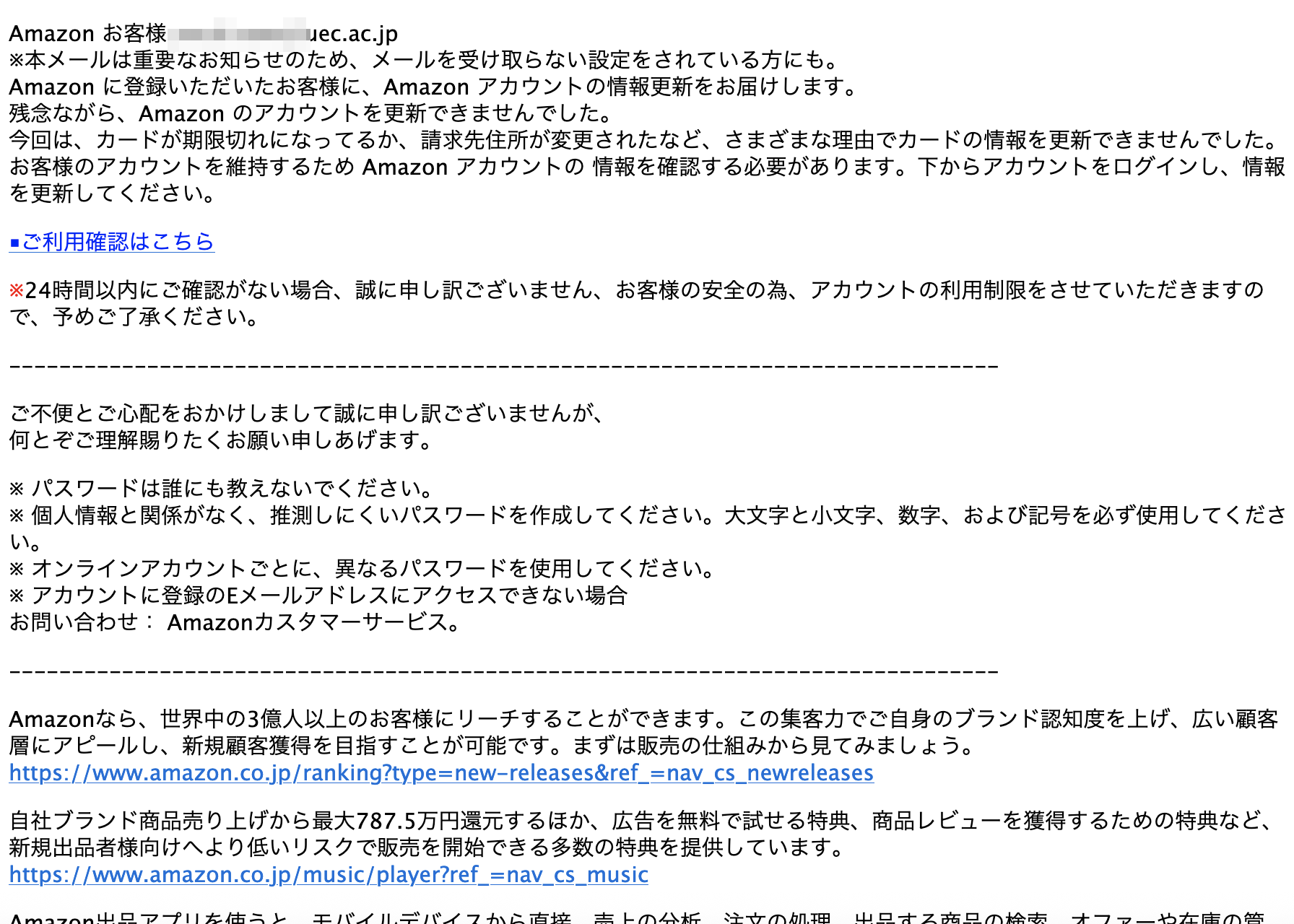

2025年 7月11日にAmazonを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

06:10:04着信

07:44:29着信

From: "Amazon.co.jp" <order-update@amazon.co.jp>

Subject: 【重要なお知らせ】お客様のお支払い方法が承認されません

リンク先は複数あり、全て詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急

情報基盤センターにご連絡ください。

2025年 7月11日にNTTドコモを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

06:39:29着信

07:32:07着信

From: Docomo <hinata_tama@fwsw.net>

Subject: ドコモの利用料金のお支払い方法KD=143590349315

From: NTTドコモ <tomitachika82@eclair.net>

Subject: NTTドコモの月額料金の支払い手順SI=3054870040571

リンク先は複数あり、全て詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急

情報基盤センターにご連絡ください。

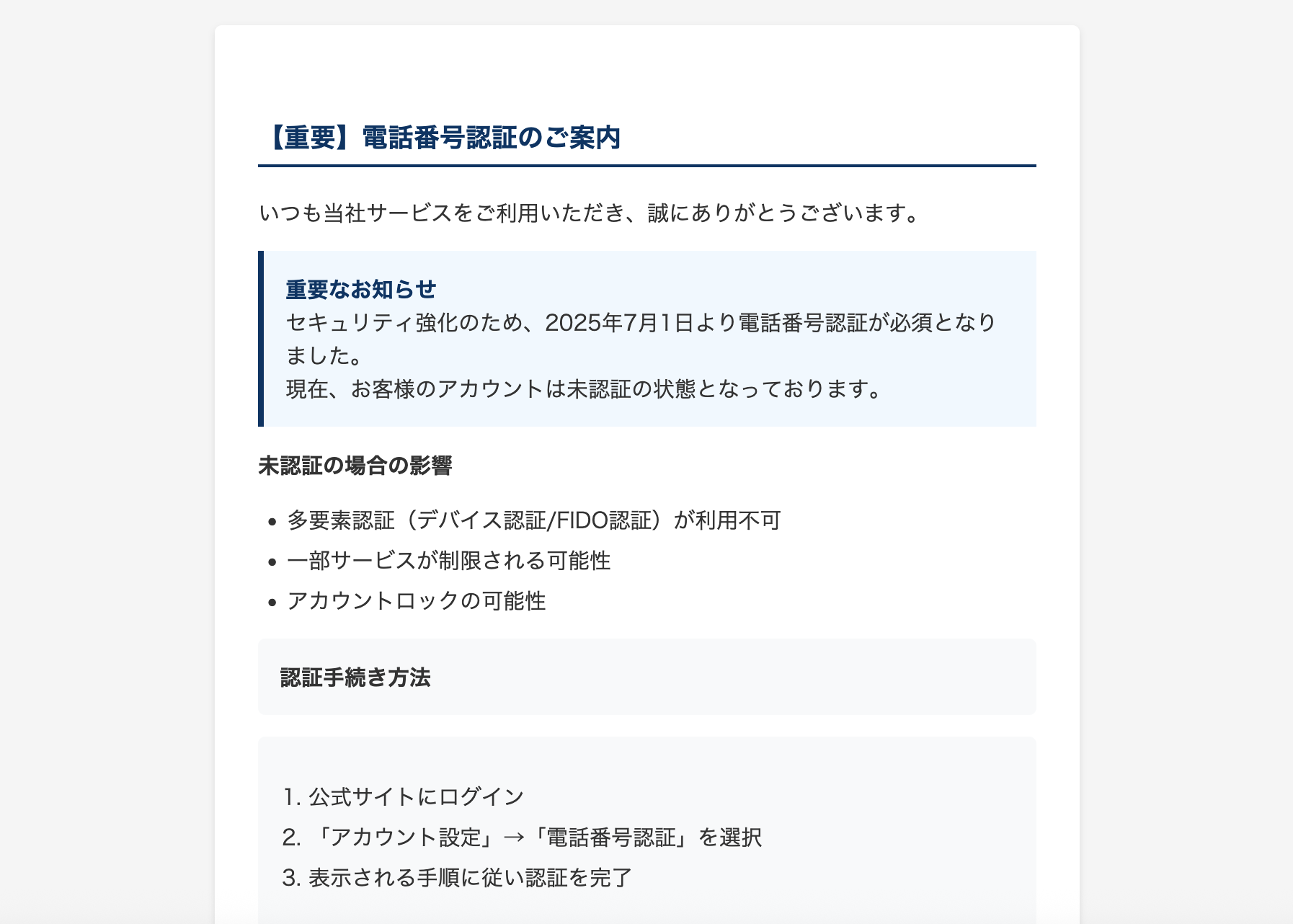

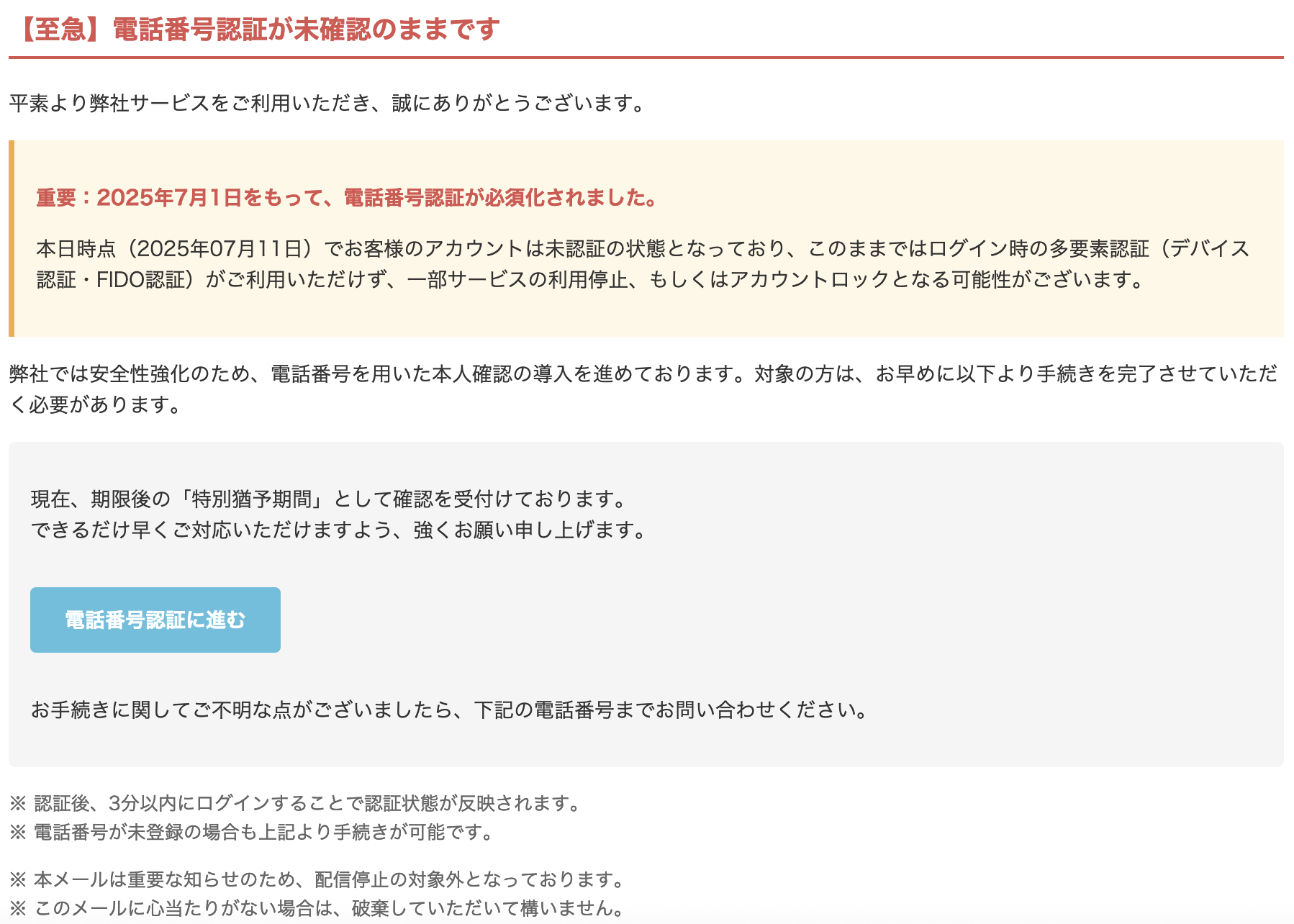

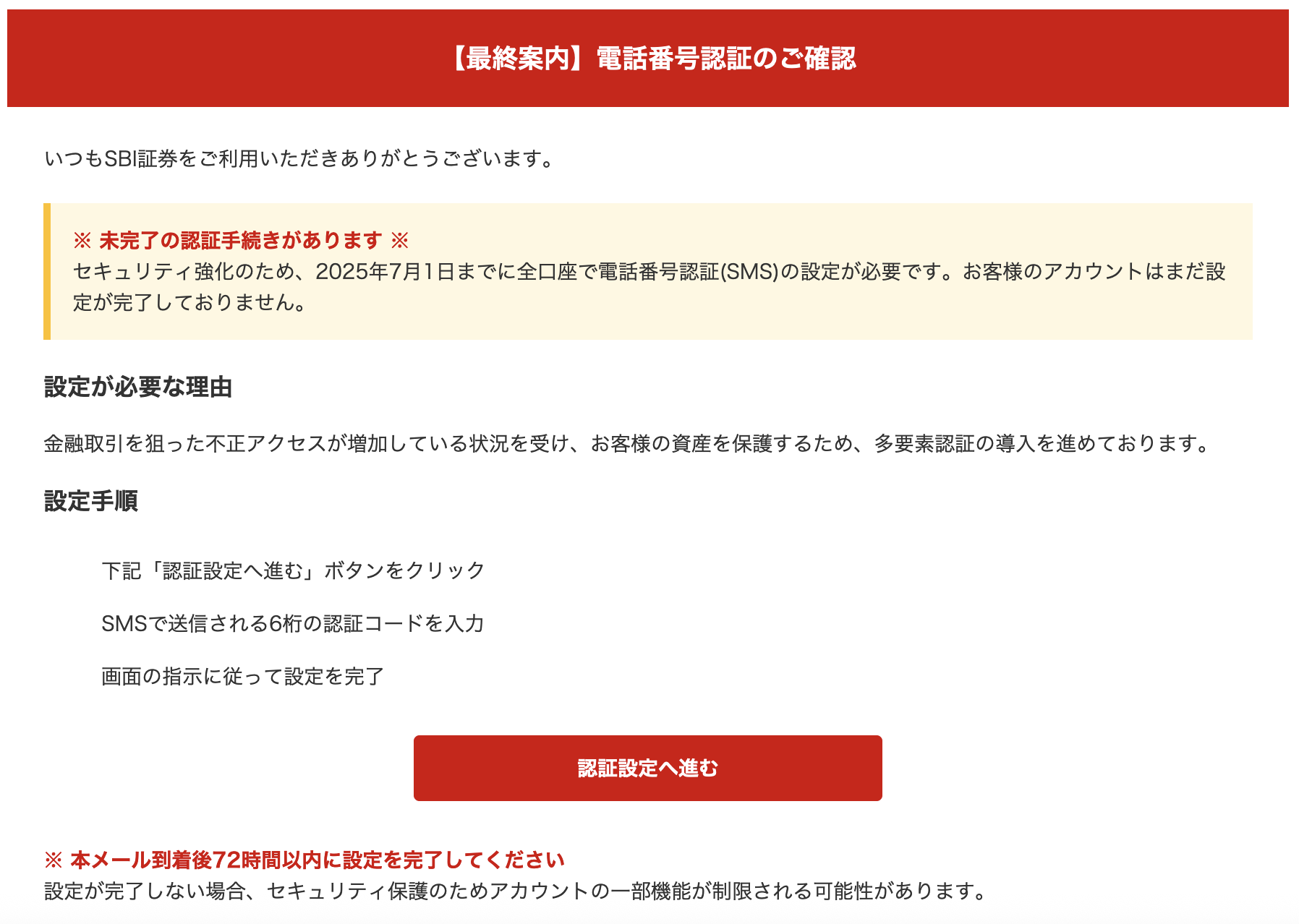

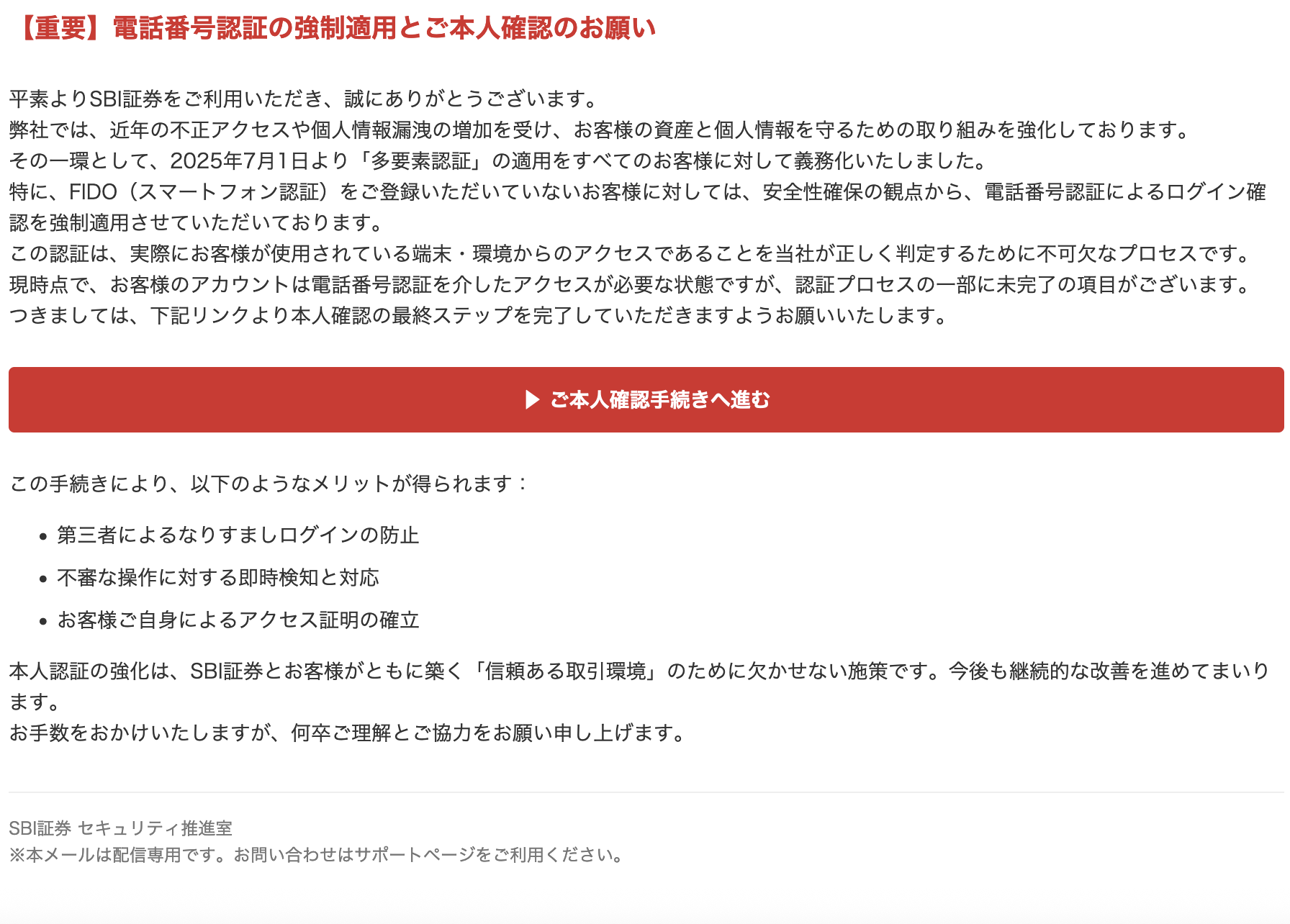

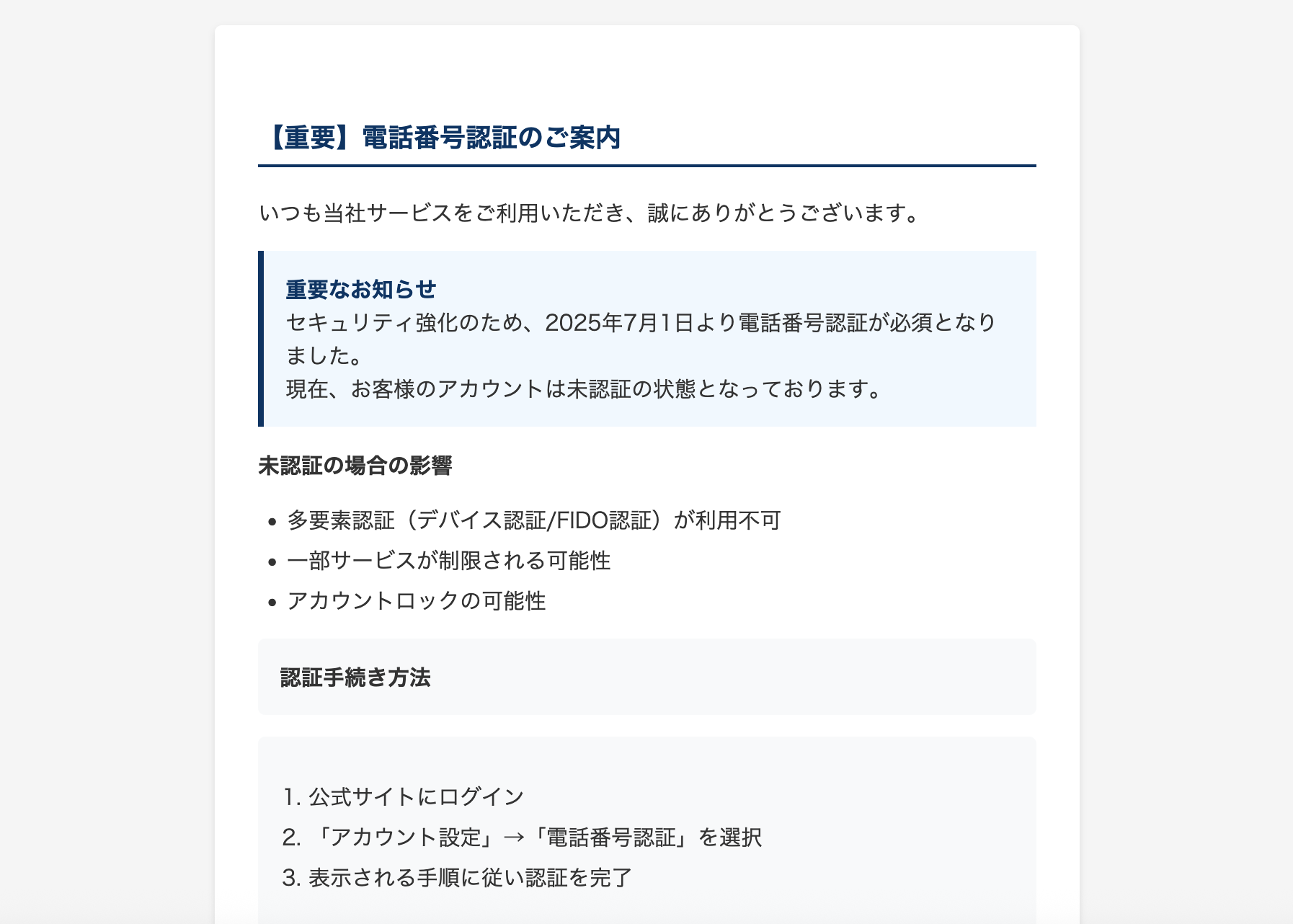

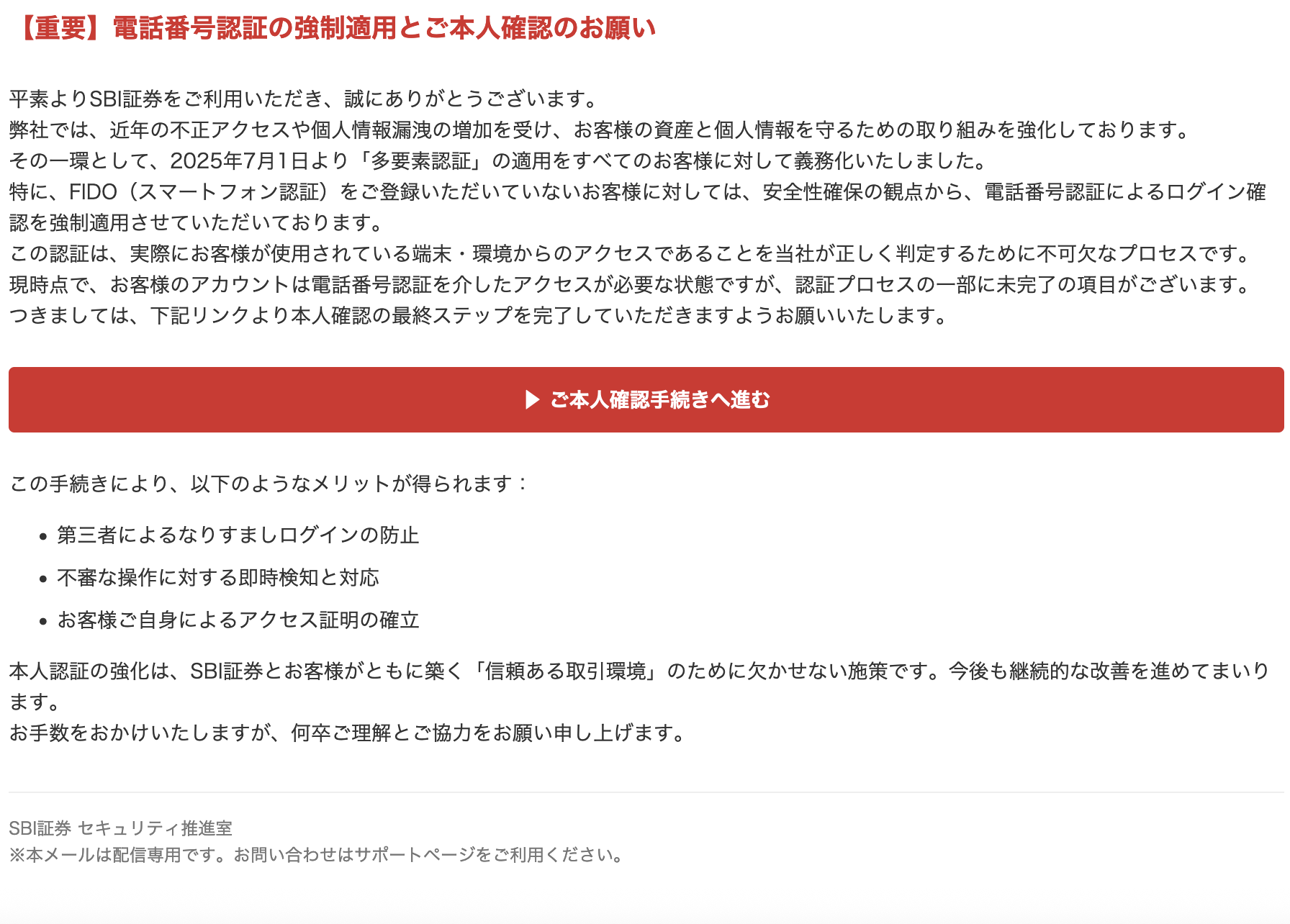

2025年 7月11日にSBI証券を騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

06:01:37着信

06:23:35着信

From: SBI証券 <sbf7ti@ngcio.com>

From: SBI証券 <mdlkhgdtcgh1u@abhhr.com>

Subject: 【必須対応】電話番号認証の強制化とご本人確認の依頼

リンク先は複数ありますが、全て接続できますがエラーとなります。

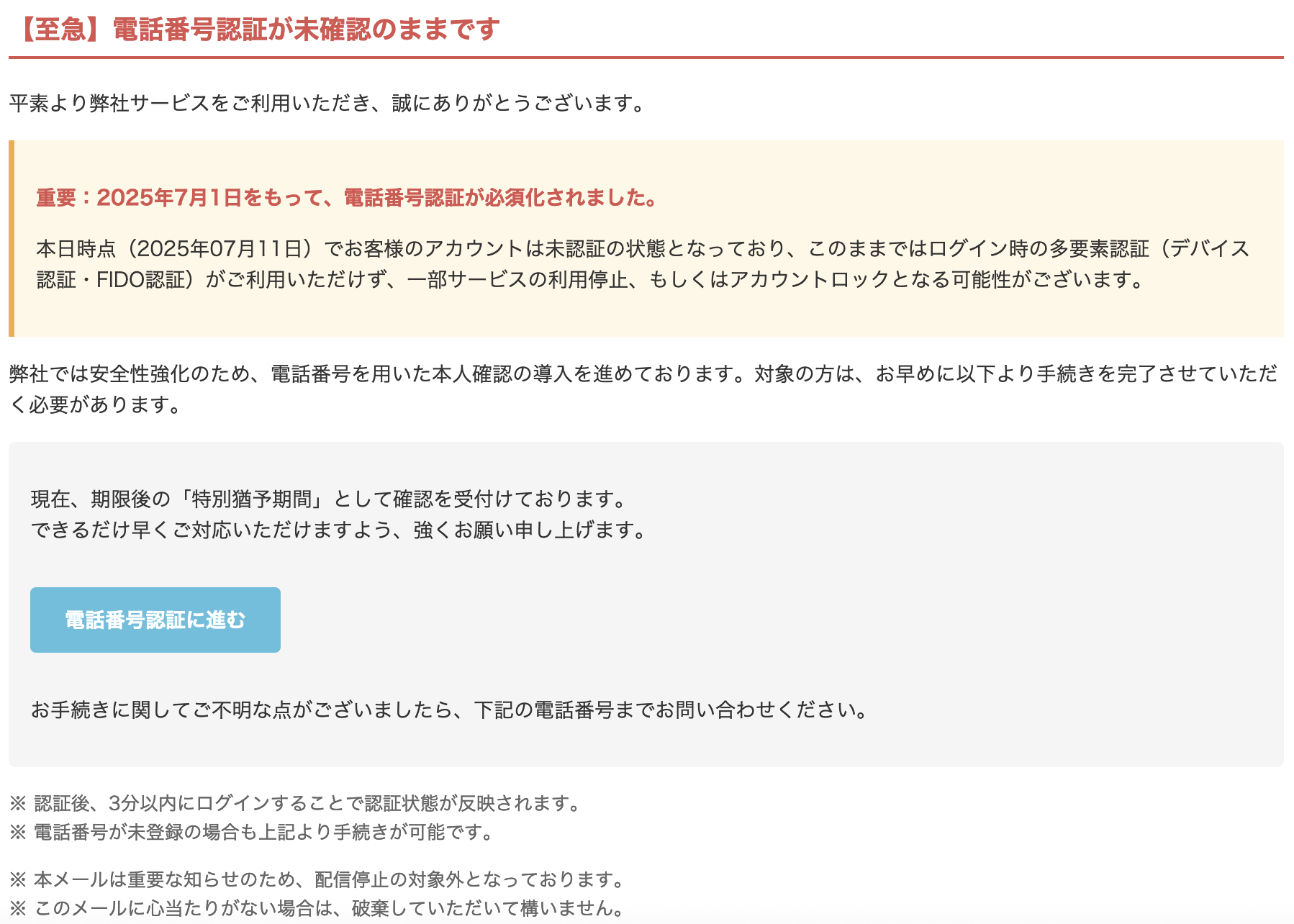

No.2

06:12:01着信

From: SBI証券 <no-reply@dtgxgl.cn>

Subject: 【お知らせ】電話番号認証の強制導入と本人確認のお願いYB=511180589720112

リンク先は詐欺サイトが動作しています。

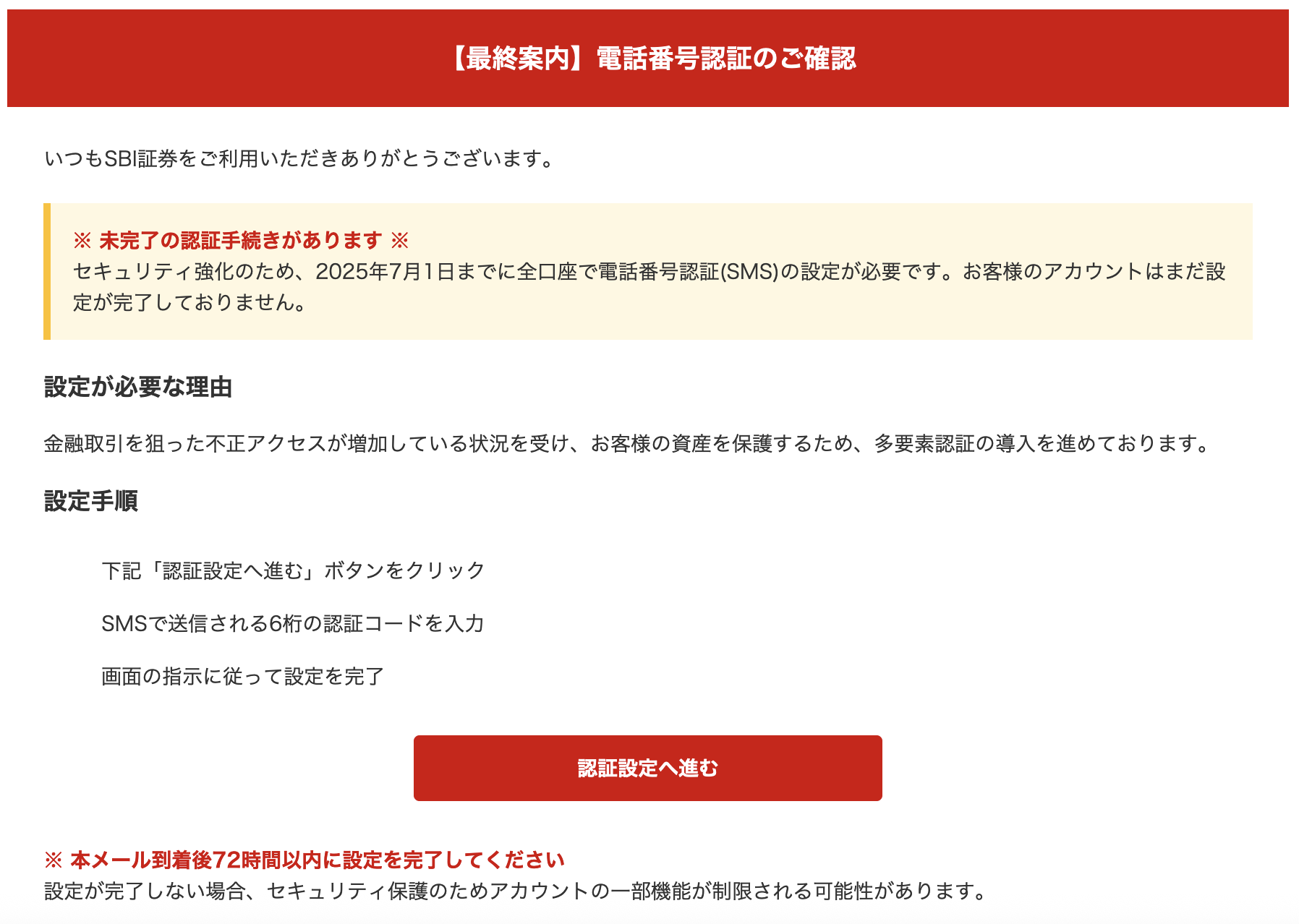

No.3

06:54:35着信

From: SBI証券 <Sbi.yfksr0916@hhvca.net>

Subject: 【重要】電話番号認証の必須化と本人確認手続きの依頼CL=422443265102

07:12:47着信

From: SBI証券 <Sbi.zipmaker13@alkki.net>

Subject: 【必須対応】電話番号認証の強制化とご本人確認の依頼WP=743825427765773

リンク先は複数ありますが、全て接続できません。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

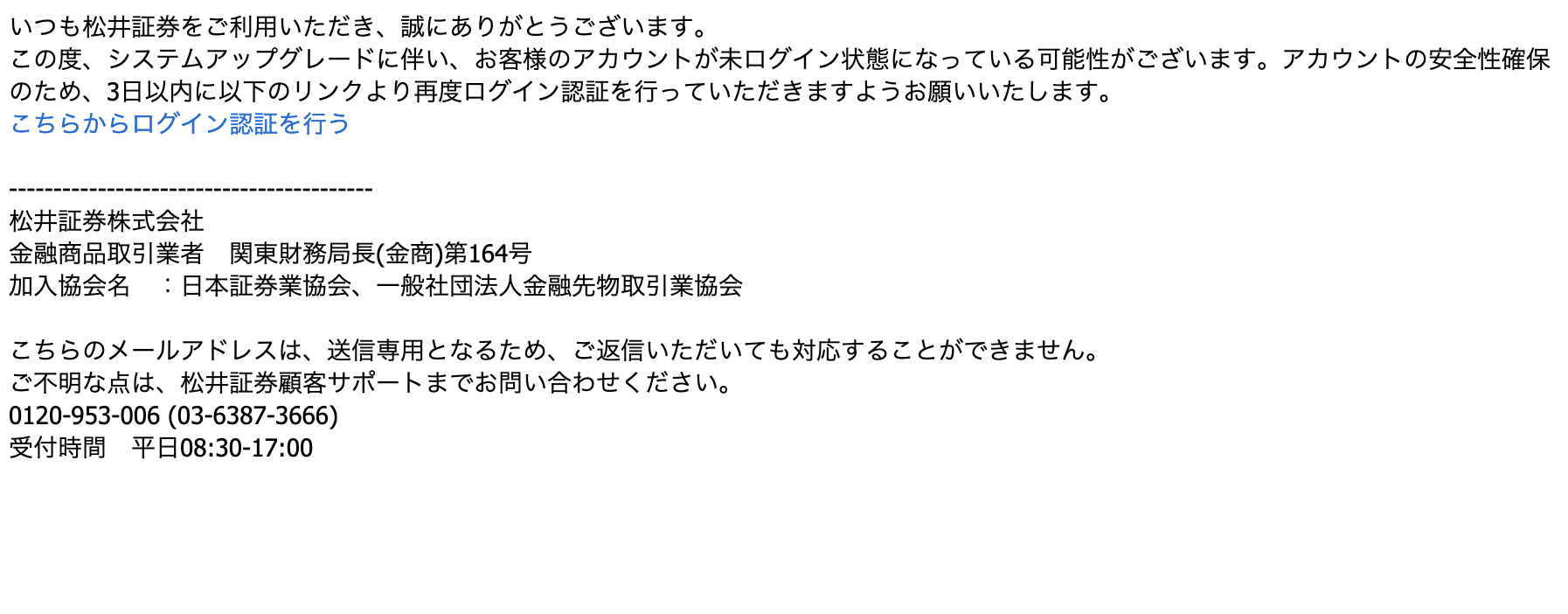

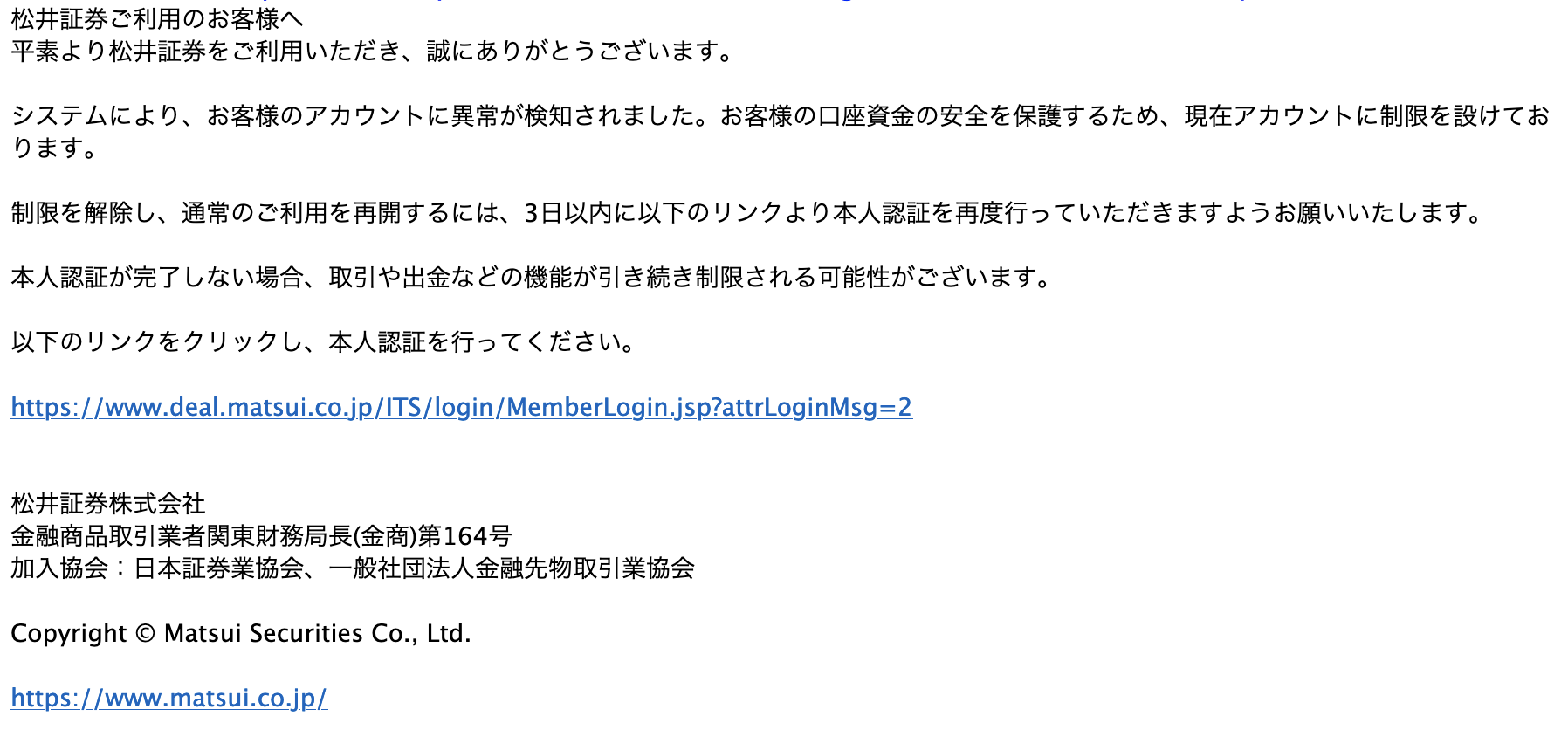

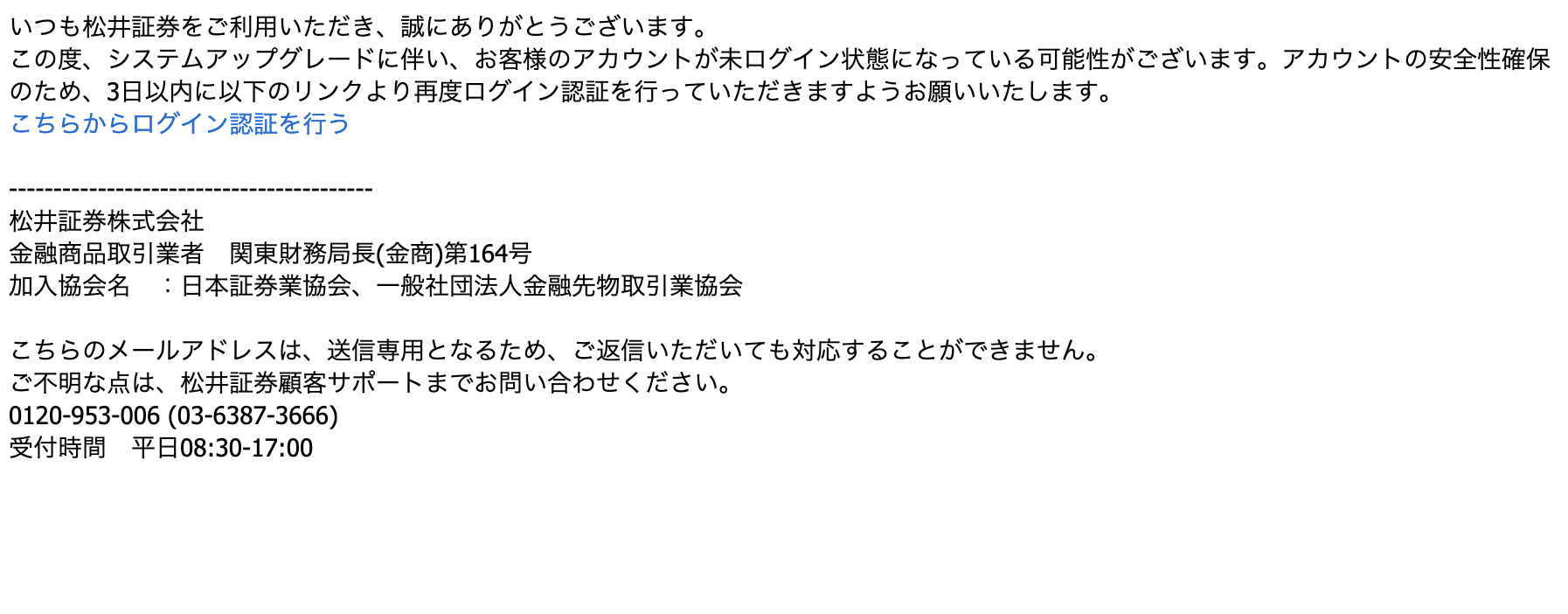

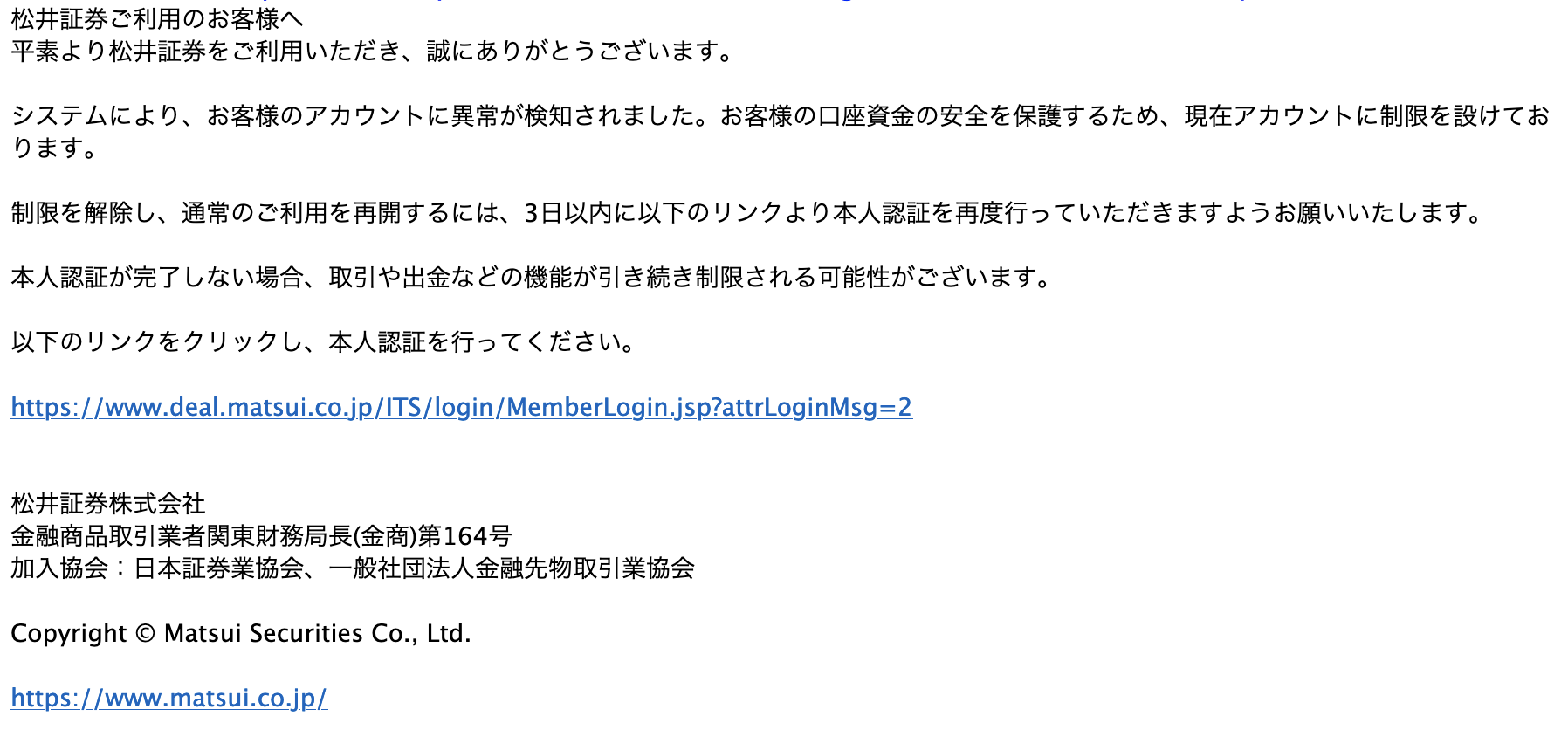

2025年 7月11日に松井証券を騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

06:08:07着信

From: 松井証券 <Matsu.zyunsai3@giltcity.jp>

Subject: 「松井証券:システムアップグレードに伴うログイン認証のお願い」

06:29:41着信

From: 松井証券 <Matsu.bysnc847@cqdcg.com>

Subject: 松井証券:アカウント異常検知に伴う本人認証のお願い

リンク先は複数あり、接続できないものと詐欺サイトが動作しているものがあります。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

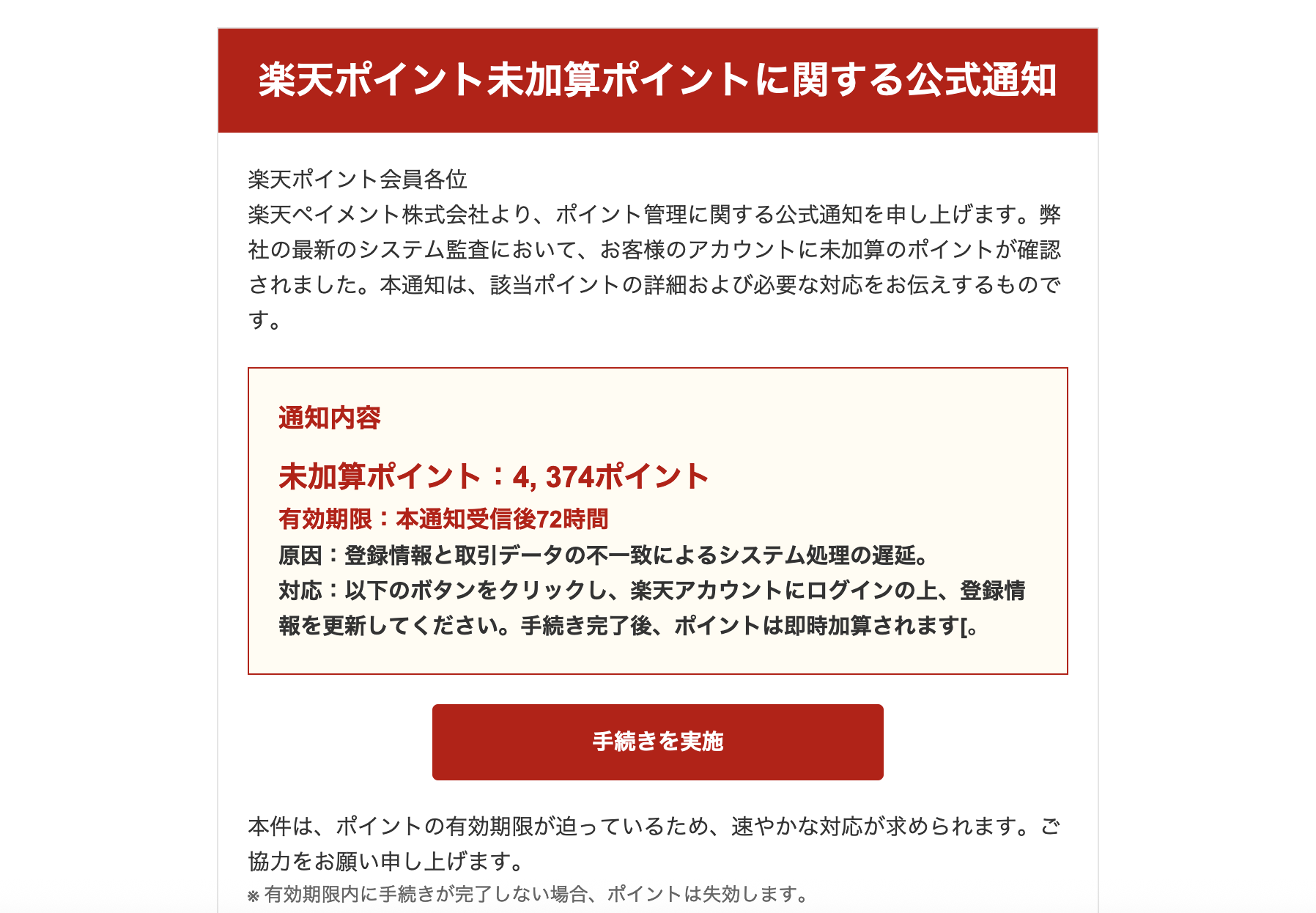

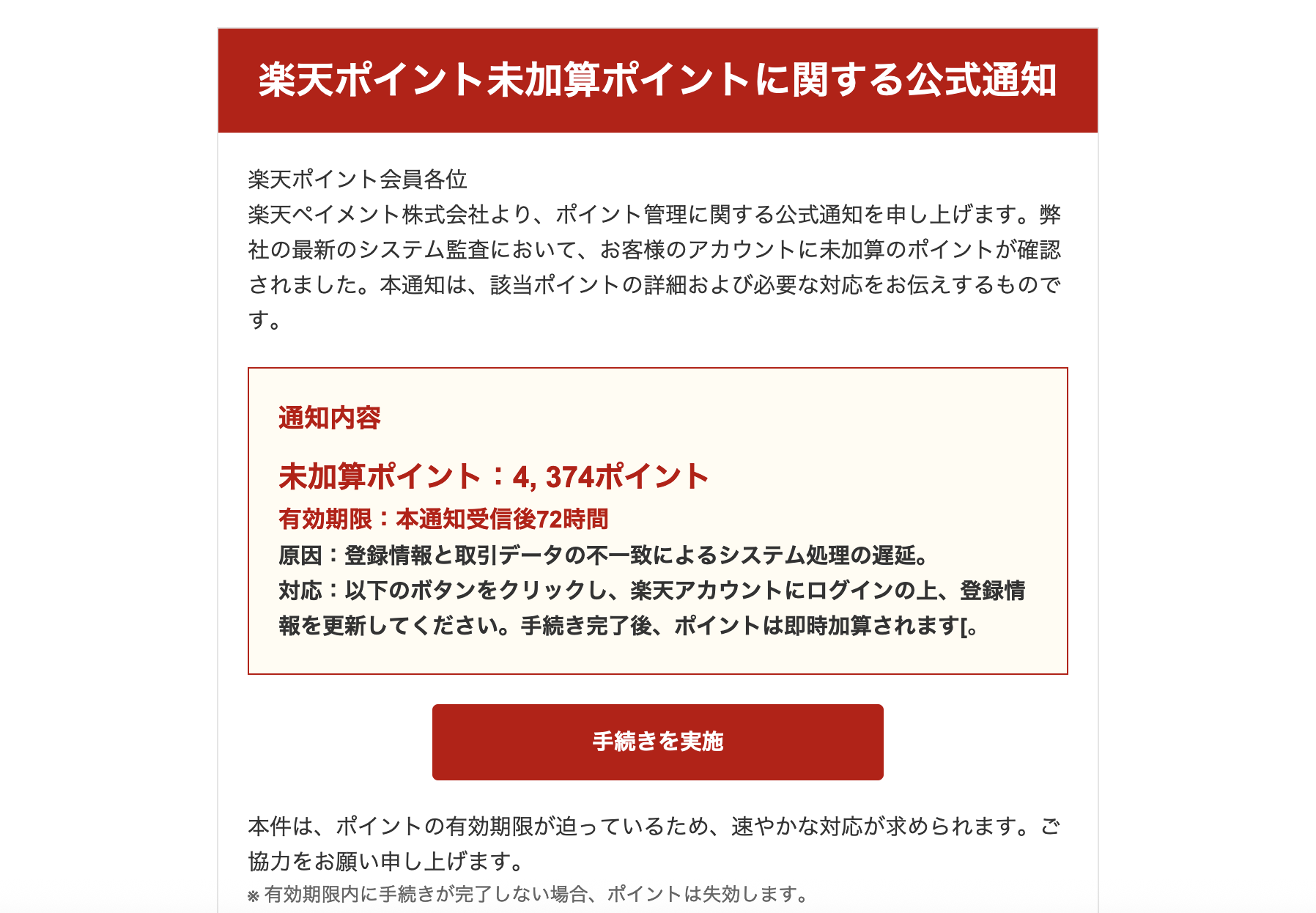

2025年 7月11日に楽天を騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

06:01:00着信

06:44:49着信

From: 楽天カード株式会社 <narita-ryosuke-guru@oudeh.com>

Subject: 【重要情報】楽天ポイント未加算エラーの修正通知CY=9992902616453

From: 楽天カード株式会社 <tokuharaharuto91guru@miyaj.net>

Subject: 【緊急通知】楽天ポイント加算不備の確認案内RU=8510876228

リンク先は複数ありますが、全て接続できません。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、ID、パスワード、口座番号、クレジットカード番号、電話番号等を送ってしまった方は至急

情報基盤センターにご連絡ください。

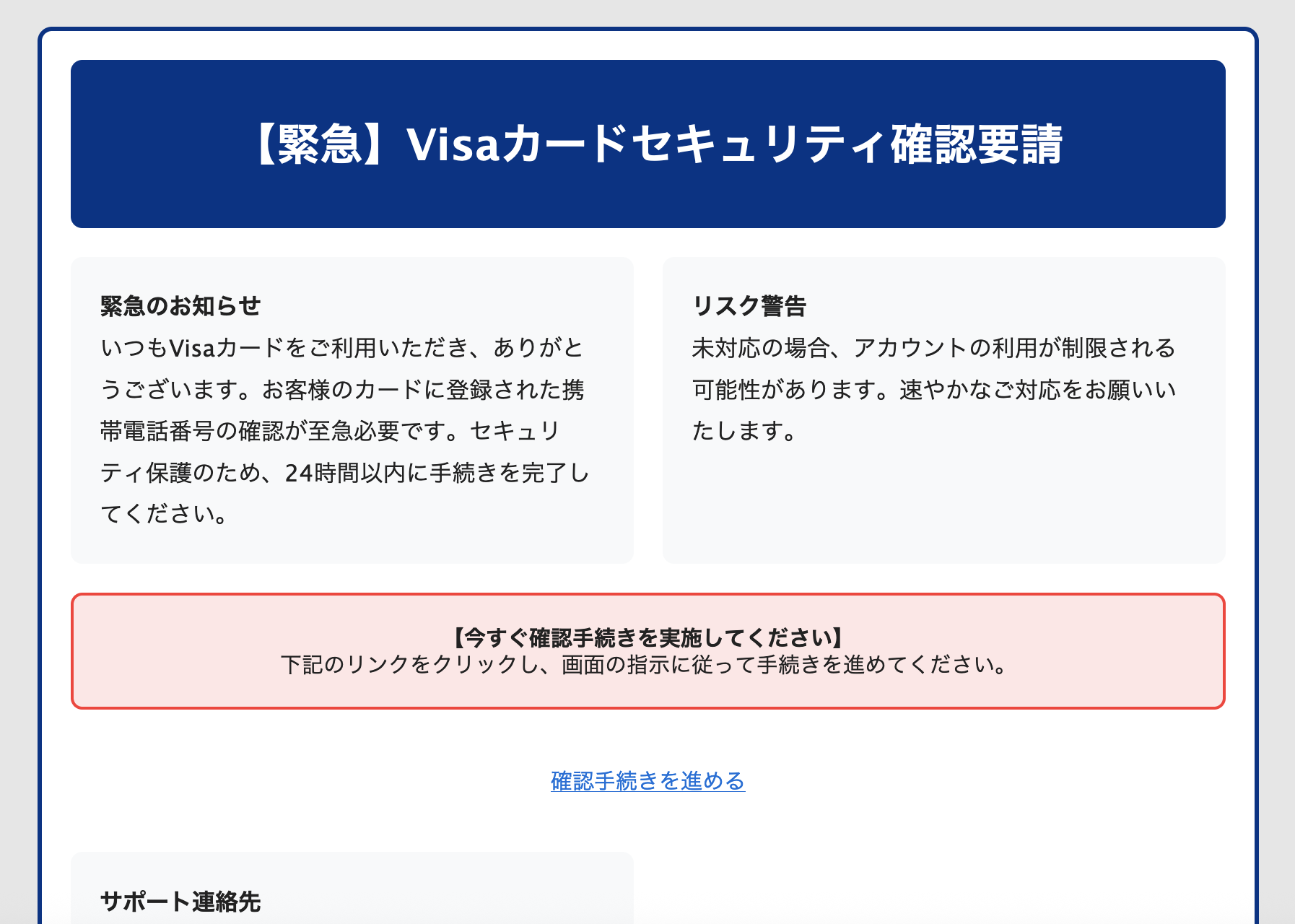

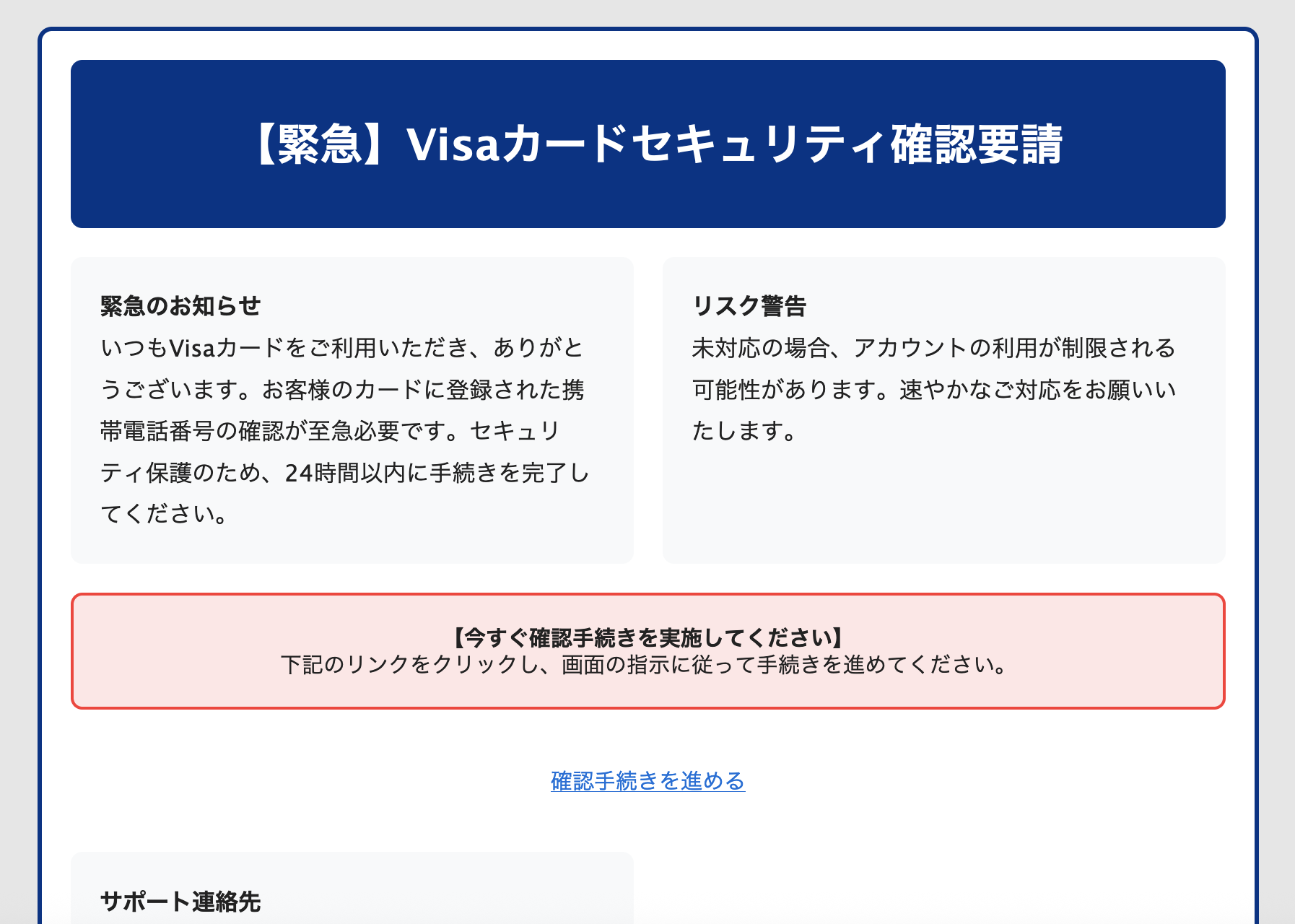

2025年 7月11日にVISAを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

06:11:42着信

07:36:49着信

From: Visa Inc <yamajiyosuke@tttns.com>

Subject: 大切なご案内:visacardの使用認証をお願い申し上げます。yamada.yukio9970791658

From: Visa <iwakura-genji-pro108@gibys.com>

Subject: お知らせ:visacardのご利用について確認をお願いします。kotanirio9842434

リンク先は複数あり、全て詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。