2026/03/09 12:00から2026/03/10 12:00のセキュリティ情報です。

今月1ヶ月分のまとめはこちらをご覧下さい。

総合

CISA, JPCERT/CC, IPAからの注意喚起など。

- CISA Adds Three Known Exploited Vulnerabilities to Catalog

- CISAが3件の悪用された脆弱性をKnown Exploited Vulnerabilities Catalogに追加したことに関する広報です。

参考情報

Microsoft

Microsoft製品に関する情報。

UNIX

UNIX系OSおよびUNIX上で動作するアプリケーションに関する情報。

扱うOS: Red Hat Enterprise Linux (標準のみ), Ubuntu, Debian, Slackware, FreeBSD, NetBSD, OpenBSD.

- Red Hat Enterprise Linuxのlibvpx, rhc-worker-playbook, kpatch-patch-5_14_0-611_9_1 , postgresql:13, postgresql:15, postgresql:16 RHSA-2026:4063, , postgresql:12のセキュリティフィックス

-

- 影響を受ける製品

- Red Hat Enterprise Linux for x86_64 8 x86_64, Red Hat Enterprise Linux for IBM z Systems 8 s390x, Red Hat Enterprise Linux for Power, little endian 8 ppc64le, Red Hat Enterprise Linux for ARM 64 8 aarch64 (libvpx, postgresql:13, postgresql:15, postgresql:16 (RHSA-2026:4063), postgresql:12). Red Hat CodeReady Linux Builder for x86_64 8 x86_64, Red Hat CodeReady Linux Builder for Power, little endian 8 ppc64le, Red Hat CodeReady Linux Builder for ARM 64 8 aarch64, Red Hat CodeReady Linux Builder for IBM z Systems 8 s390x (libvpx). Red Hat Enterprise Linux for x86_64 10 x86_64, Red Hat Enterprise Linux for IBM z Systems 10 s390x, Red Hat Enterprise Linux for Power, little endian 10 ppc64le, Red Hat Enterprise Linux for ARM 64 10 aarch64 (rhc-worker-playbook). Red Hat Enterprise Linux for x86_64 9 x86_64, Red Hat Enterprise Linux for Power, little endian 9 ppc64le (kpatch-patch-5_14_0-611_9_1, postgresql:16 (RHSA-2026:4110)). Red Hat Enterprise Linux for IBM z Systems 9 s390x, Red Hat Enterprise Linux for ARM 64 9 aarch64 (postgresql:16 (RHSA-2026:4110)).

- 詳細

- libvpxはヒープバッファオーバーフローの1件の脆弱性を、rhc-worker-playbookはcrypto/x509: golangのリソース枯渇の1件の脆弱性とgolang: net/urlのメモリ枯渇の1件の脆弱性とcrypto/tlsの不適切なセッション再開の1件の脆弱性を、kpatch-patch-5_14_0-611_9_1はvsockのメモリ破壊の1件の脆弱性を、postgresql:13, postgresql:15, postgresql:16 (RHSA-2026:4063), postgresql:12は任意のコードを実行可能な3件の脆弱性を、postgresql:16 (RHSA-2026:4110)は任意のコードを実行可能な3件の脆弱性とメモリ情報漏えいの1件の脆弱性をそれぞれフィックスしています。

- 解決法

- 文書に従って更新を行ってください。

- Ubuntu Linuxのyara, lessのセキュリティフィックスとapache2, Pythonのセキュリティフィックスのアップデート

-

- 影響を受ける製品

- Ubuntu 25.10, 24.04 LTS, 22.04 LTS (apache2, Python). Ubuntu 20.04 LTS, 18.04 LTS, 16.04 LTS (yara, Python). Ubuntu 14.04 LTS (Python).

- 詳細

- yaraは17件の脆弱性をフィックスしています。apache2はmod_md whereの回帰エラーを、Pythonは3件の回帰エラーをそれぞれフィックスしています。

- 解決法

- 自動更新エージェントを用いるか手動でアップデートを行なってください。

Apple

Macおよびこれに関連するアプリケーションに関する情報(iPhone/iPadを除く)。

Applications

各種アプリケーションに関する情報。

扱う主なアプリケーション: apache, openssh, openssl, BINDなど。ネットワーク機器・アプライアンス等もここに分類します。

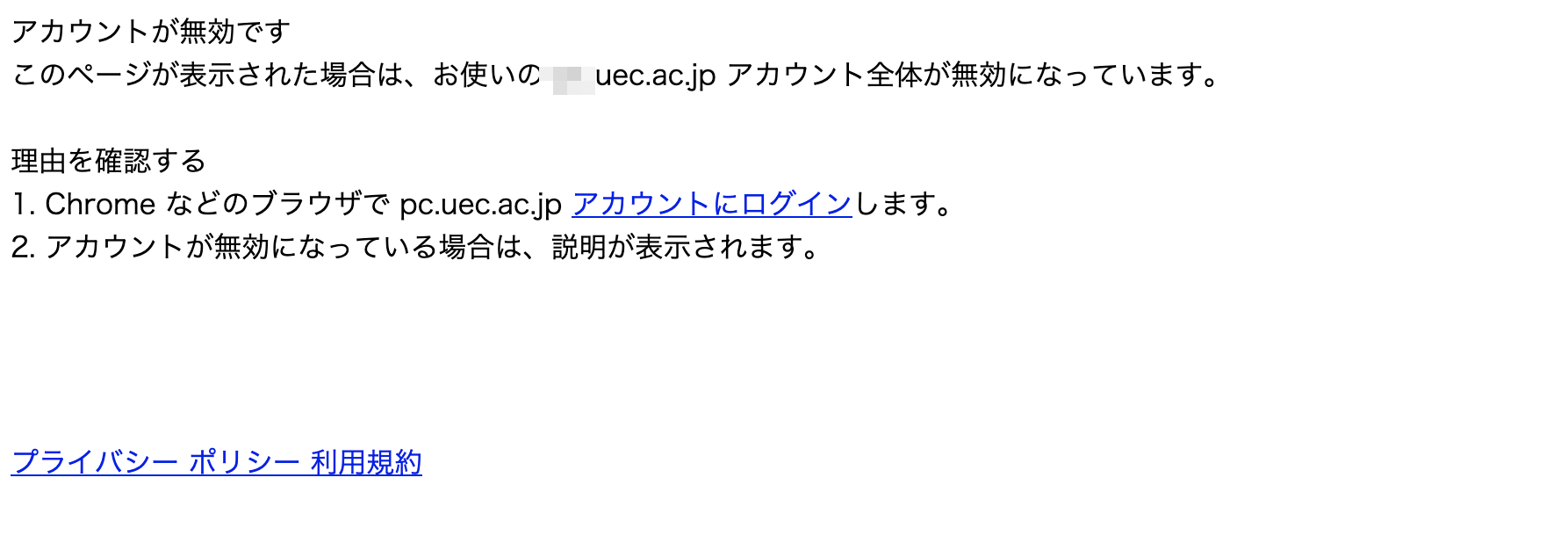

2026年 3月 9日にサポート詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

13:41:39着信

From: <〇〇〇〇@〇〇.uec.ac.jp>

Subject: No-reply.

リンク先は詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、電話をしてしまった方は至急情報基盤センターにご連絡ください。

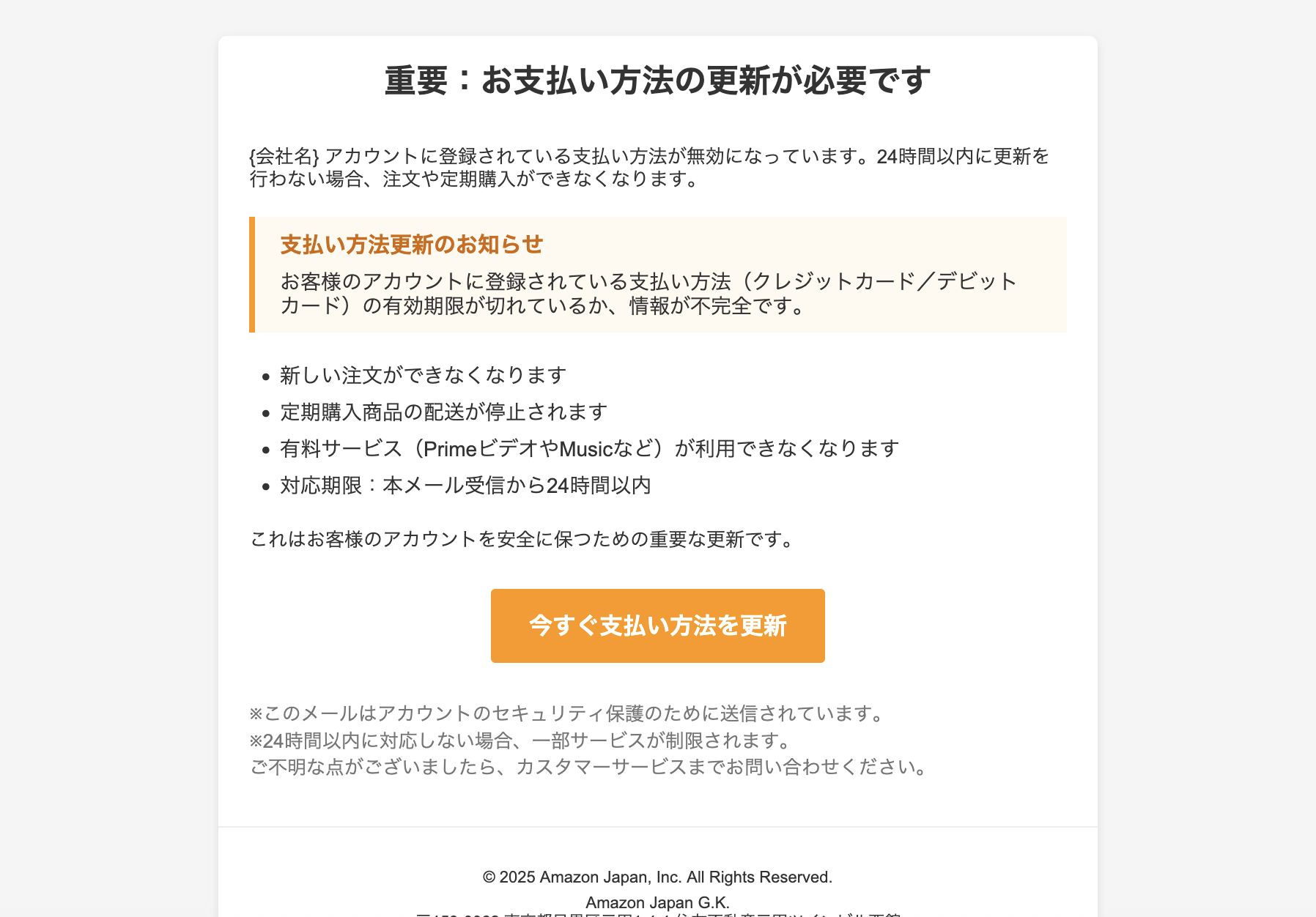

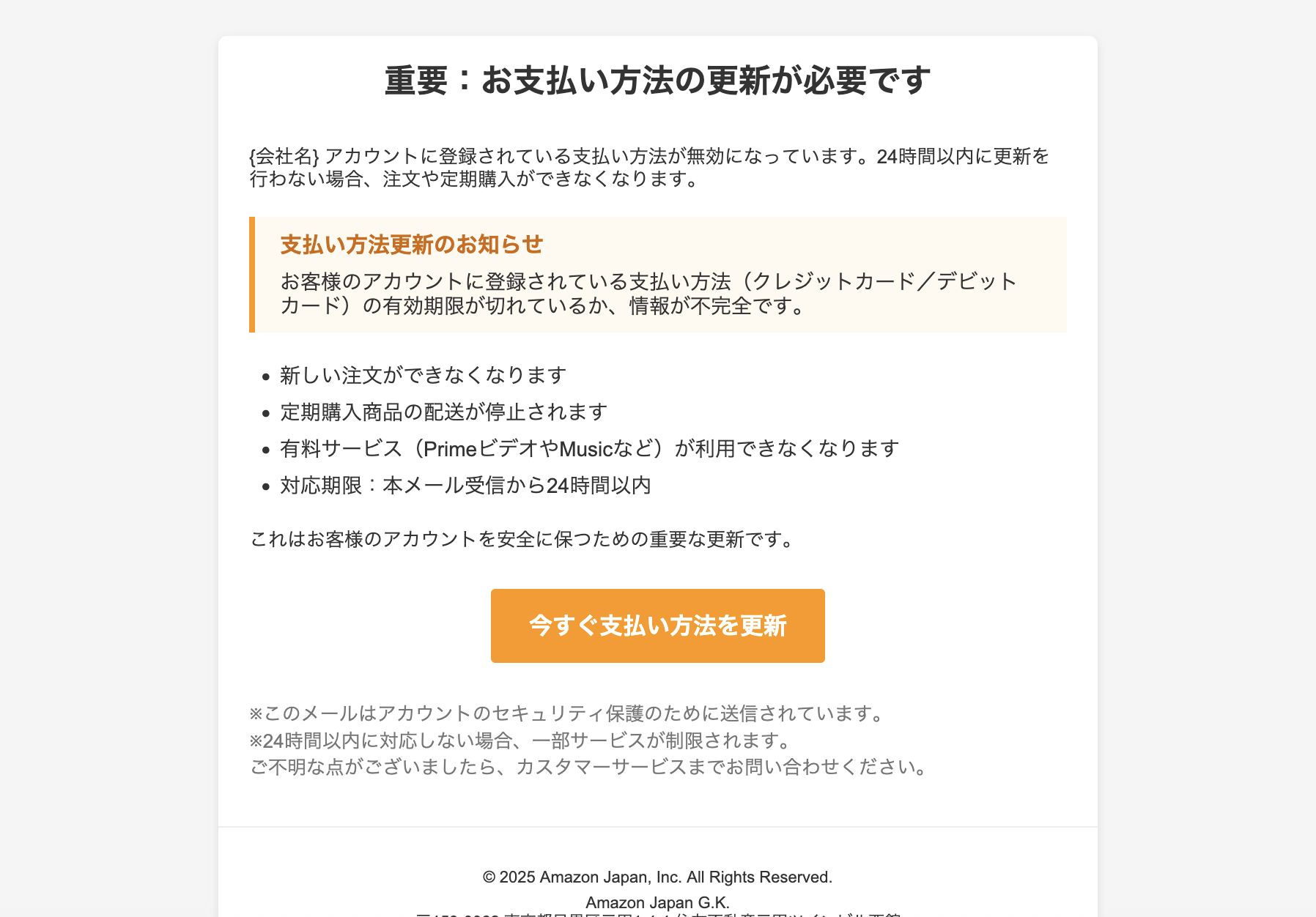

2026年 3月 9日にAmazonを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

12:53:06着信

From: [ アマゾン ] <noreply@mail11.rixkj.com>

Subject: 【重要】Amazonプライム会員資格の一時停止とお支払い方法更新のお願い!番号:81582308

リンク先は詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急

情報基盤センターにご連絡ください。

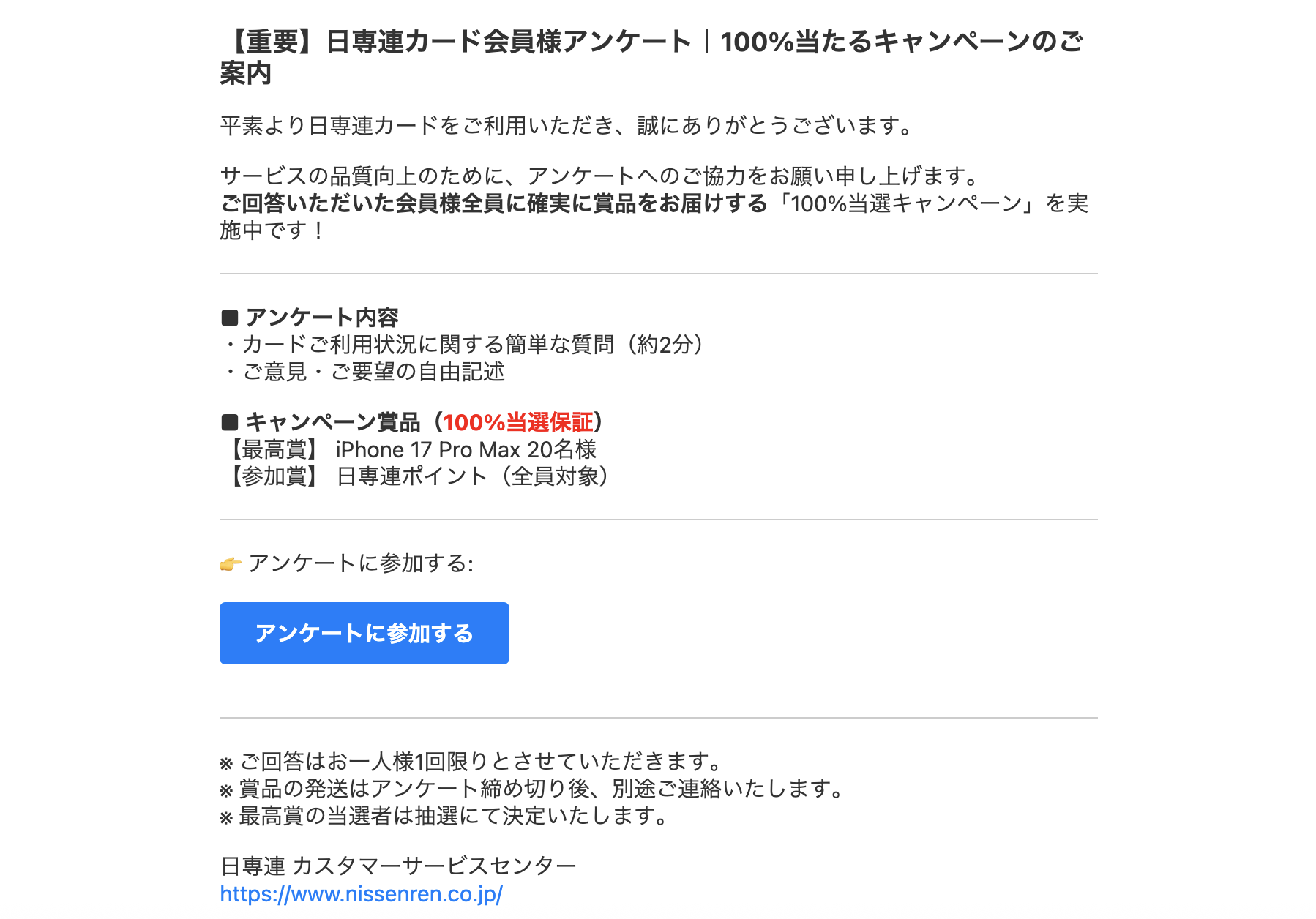

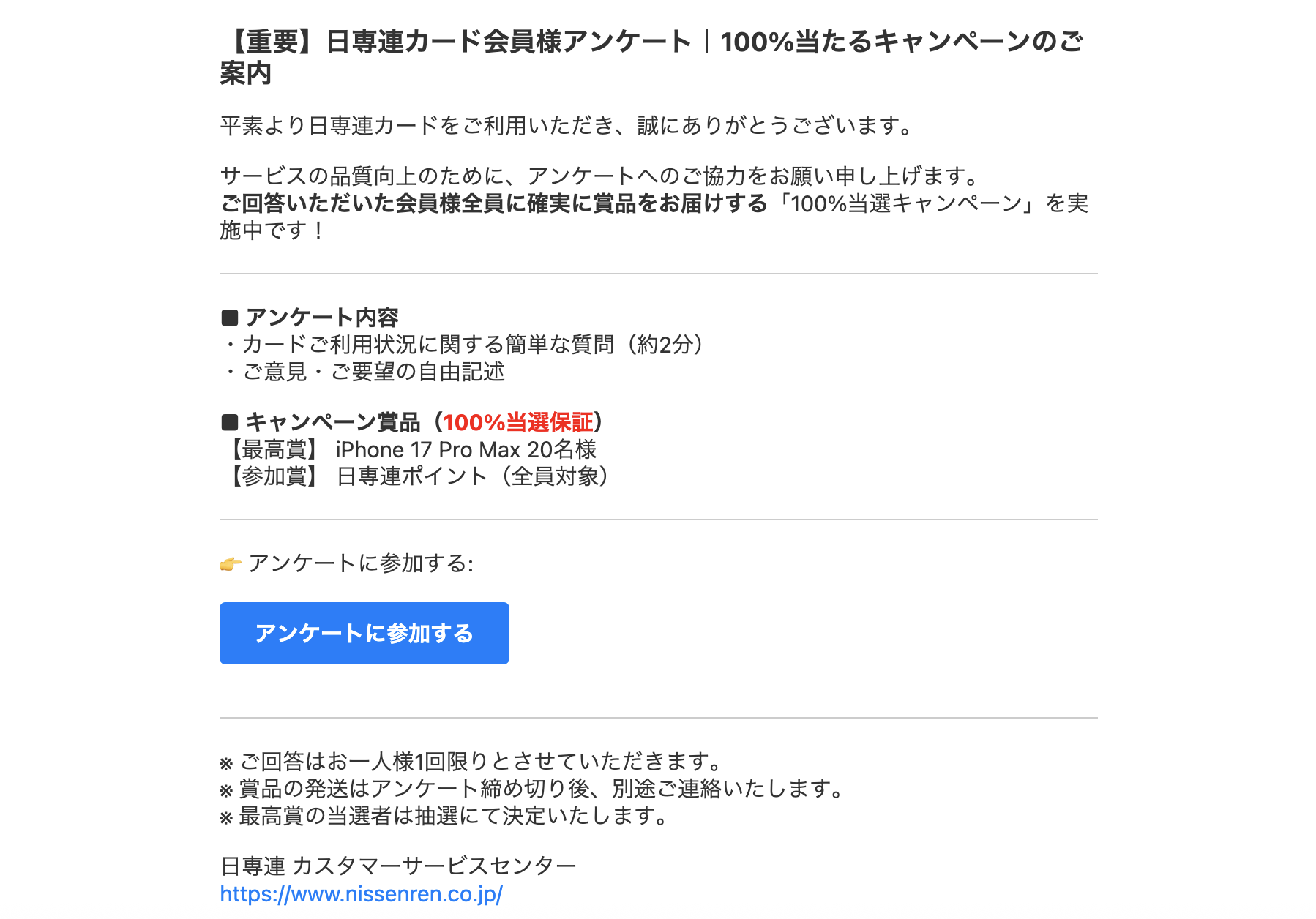

2026年 3月 9日に日専連カードを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

12:51:16着信

13:41:12着信

From: 日専連カード <llookpip@mail05.imdeduper.com>

Subject: 日専連カードサービスアンケート

リンク先は複数あり、接続できるがエラーになるものと詐欺サイトが動作しているものがあります。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、ID・パスワード、口座番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

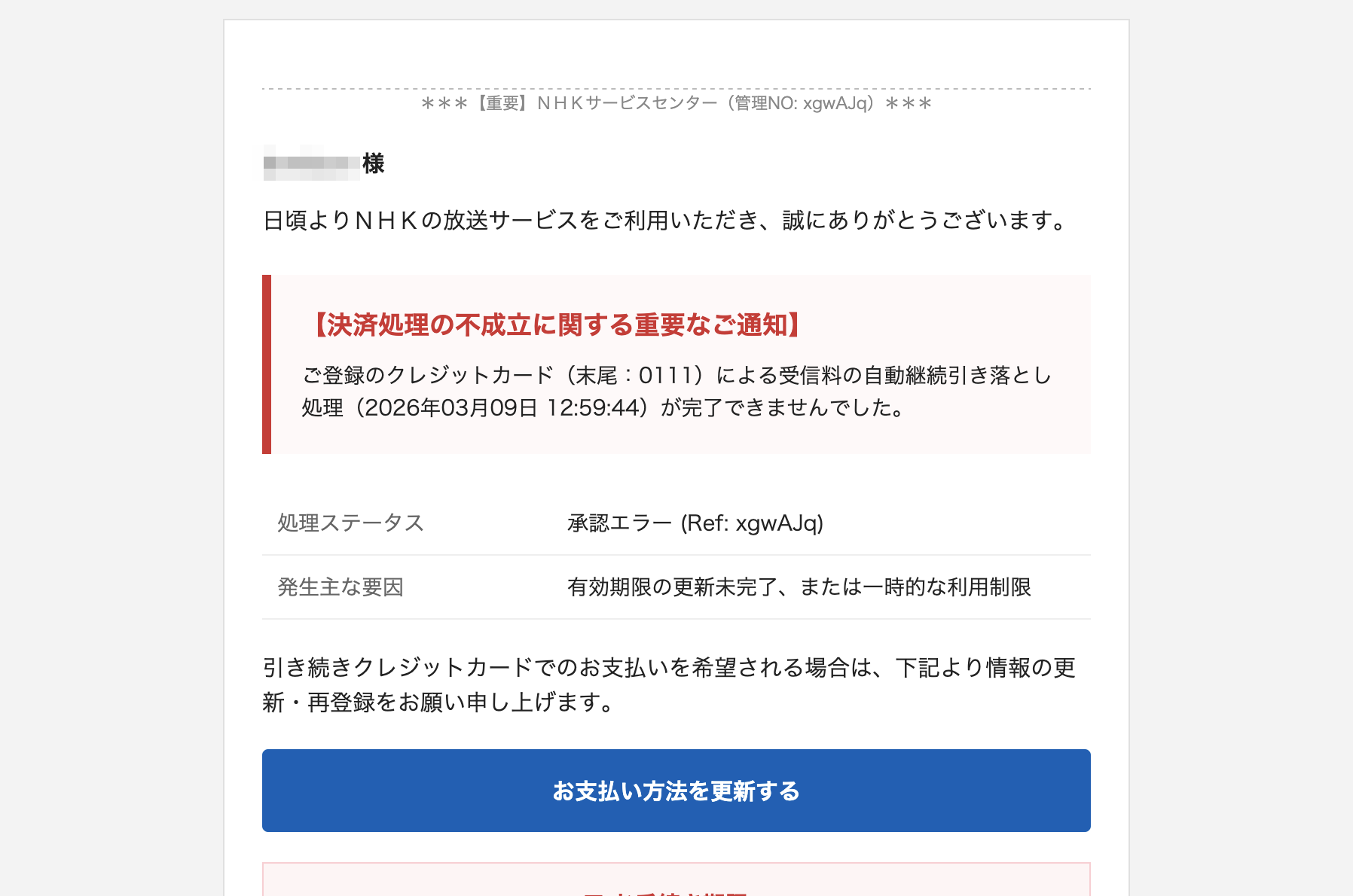

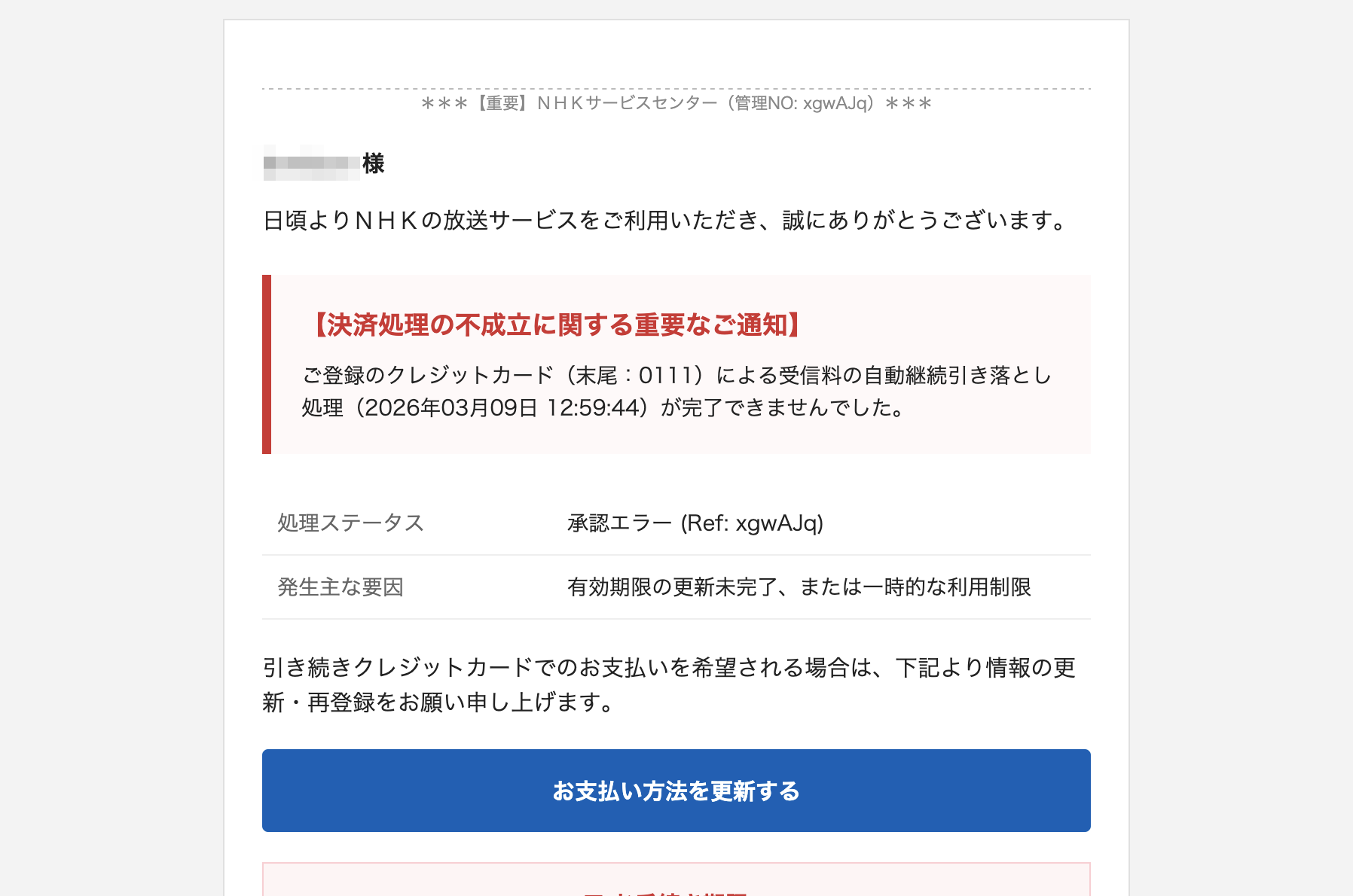

2026年 3月 9日にNHKを騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

12:59:44着信

From: ◉〔N H K放 送 受 信 料〕 <NHK.admiEmail@wrmj.jp>

Subject: ©NHK放送受信料 定期支払い内容確認のお知らせ

リンク先は接続できますが、エラーとなります。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学の学生及び教職員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

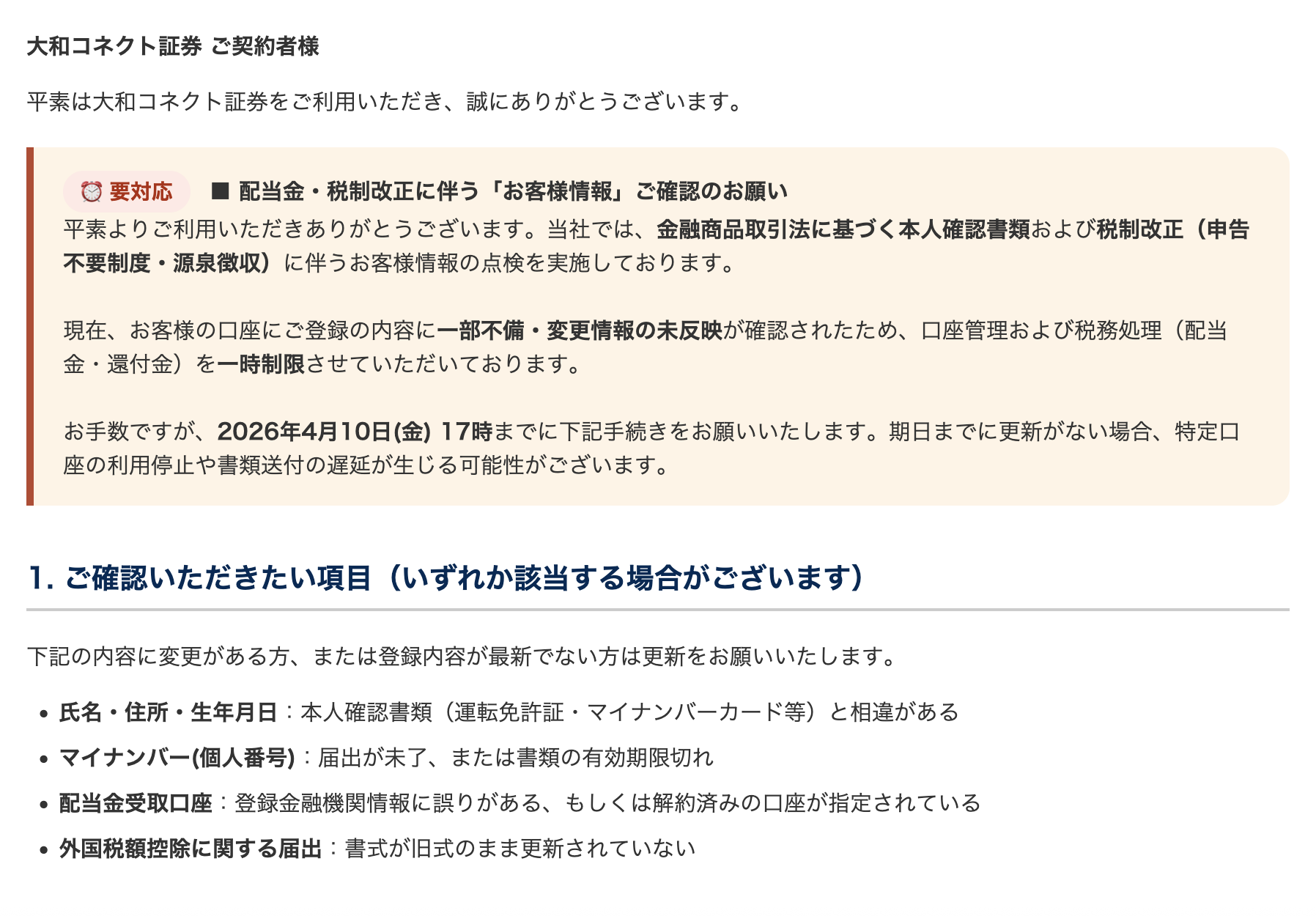

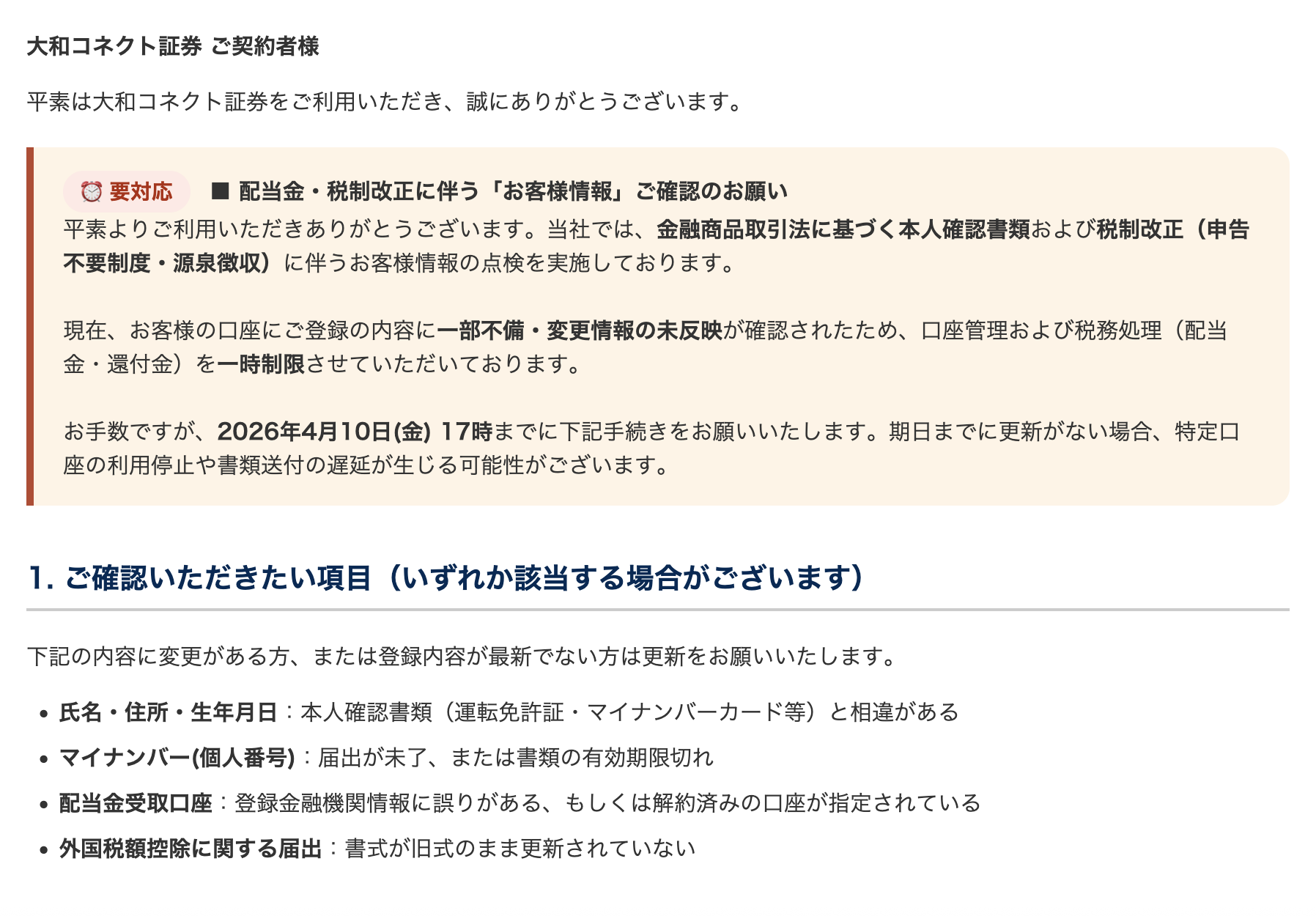

2026年 3月 9日に大和コネクト証券を騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

12:44:52着信

13:48:44着信

From: 大和コネクト証券 <promotion@connect-sec.co.jp>

Subject: 【大和コネクト証券】配当金還付手続き一時停止中:4/10までに情報更新をお願いします

リンク先は複数あり、全て大和証券の詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

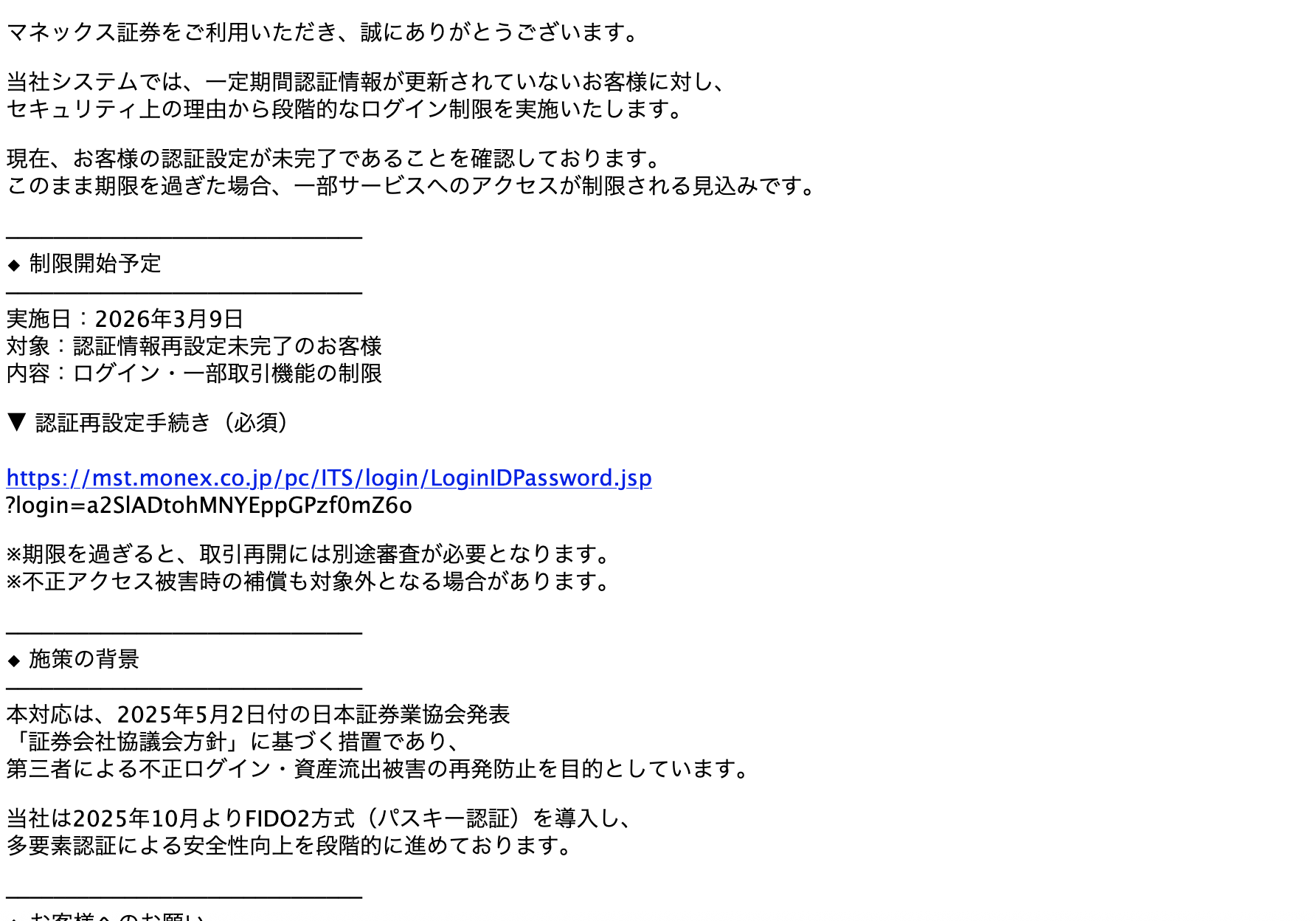

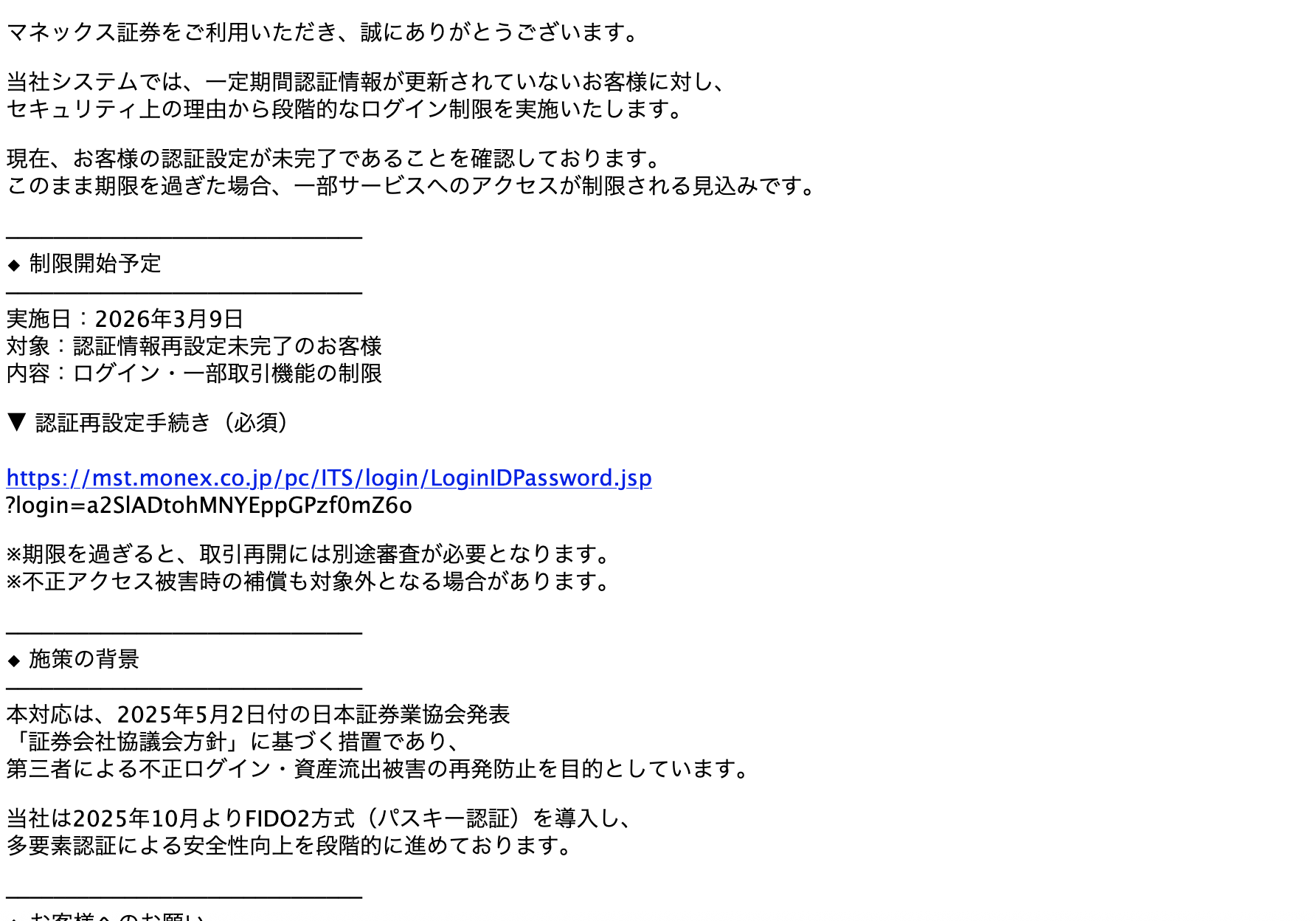

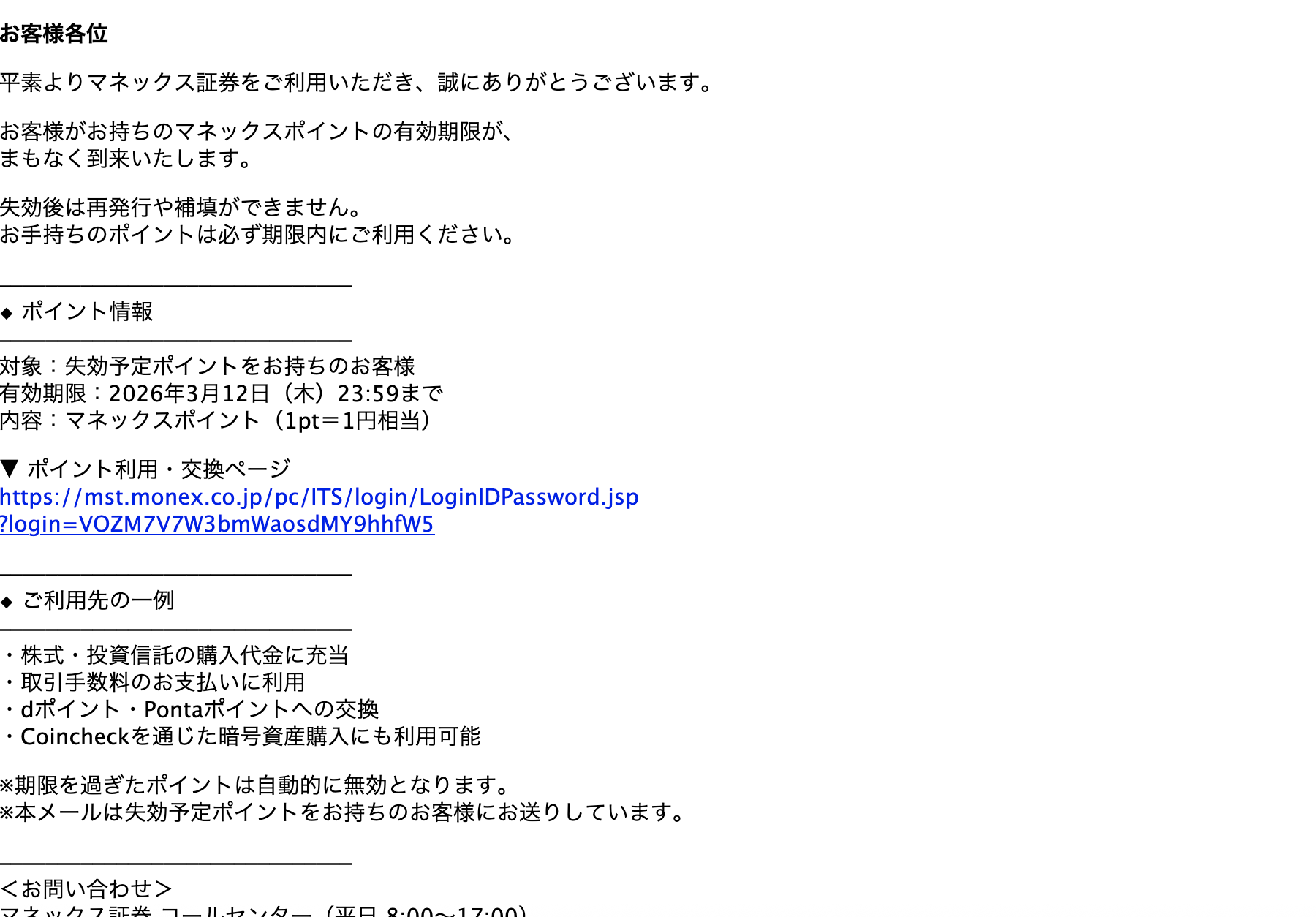

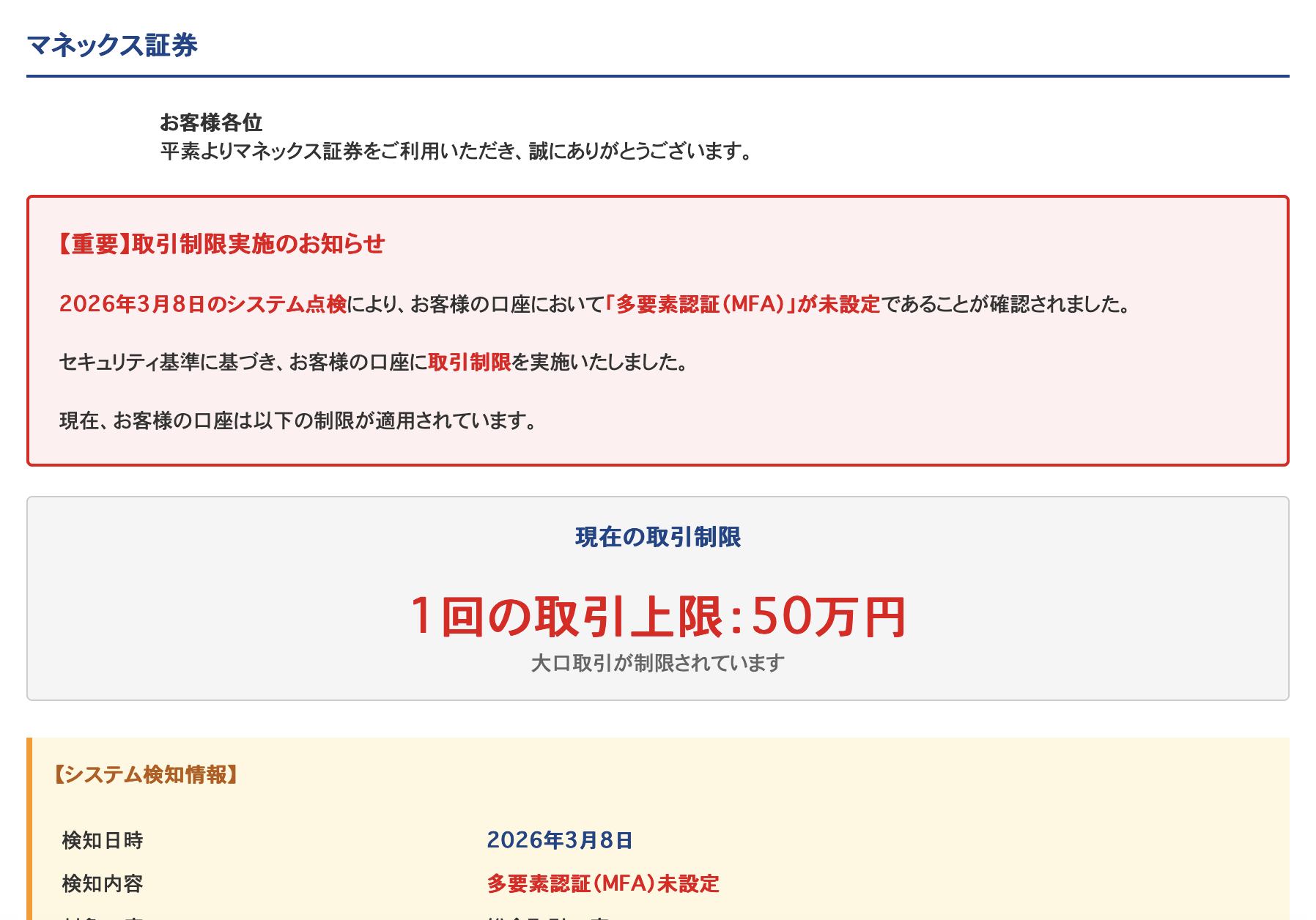

2026年 3月 9日にマネックス証券を騙る詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

12:31:30着信

From: マネックス証券株式会社 <mail@q.vodafone.ne.jp>

Subject: 【最終警告】認証再設定未完了による取引制限予定のご案内|マネックス証券 No.62067503

リンク先は詐欺サイトが動作しています。

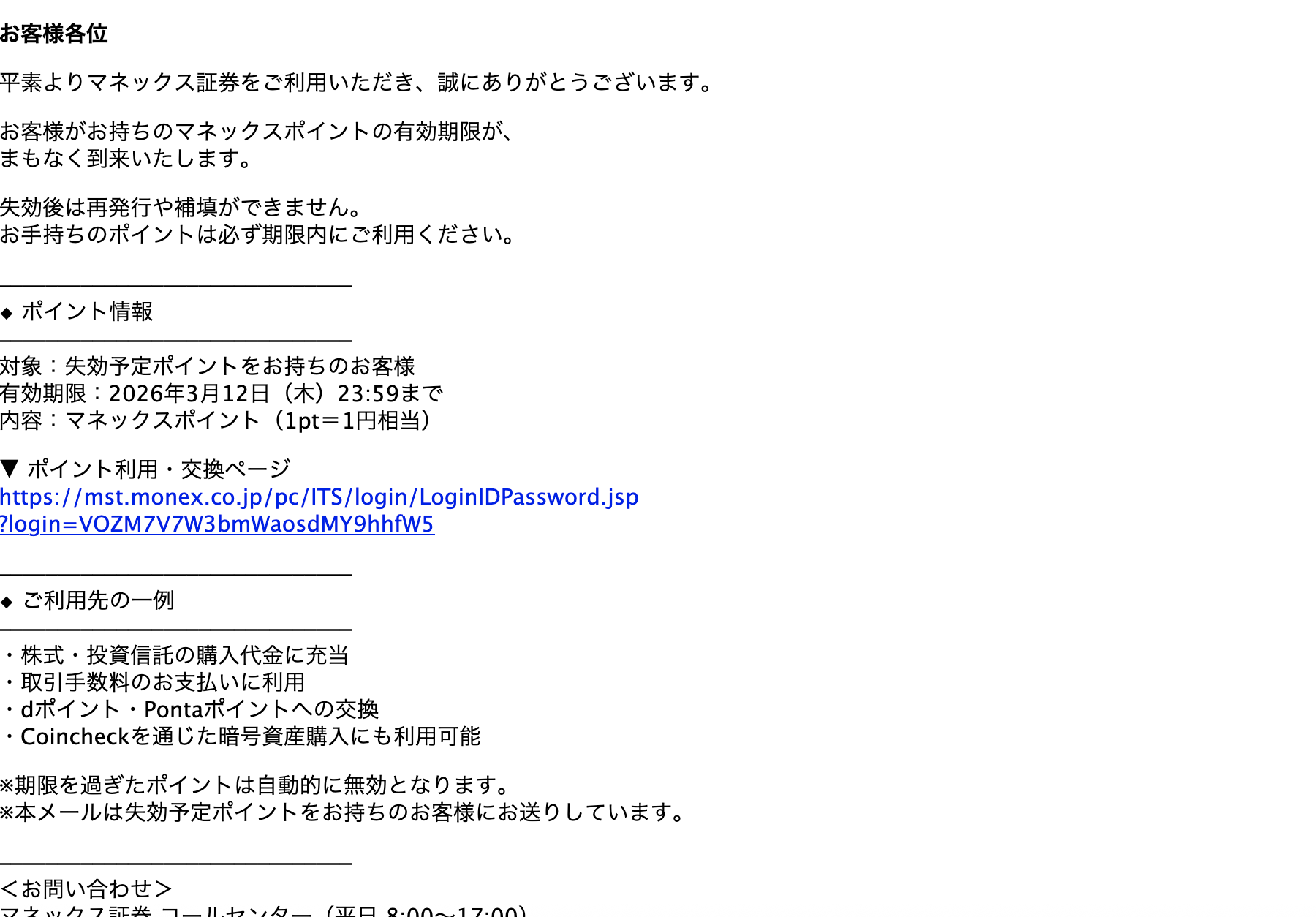

No.2

12:50:57着信

13:41:38着信

From: マネックス証券 <notice@monex.co.jp>

Subject: 【重要】マネックスポイント失効まであとわずか|マネックス証券 No.4584814

Subject: 【重要】マネックスポイント失効まであとわずか|マネックス証券 No36192

リンク先は複数あり、全て詐欺サイトが動作しています。

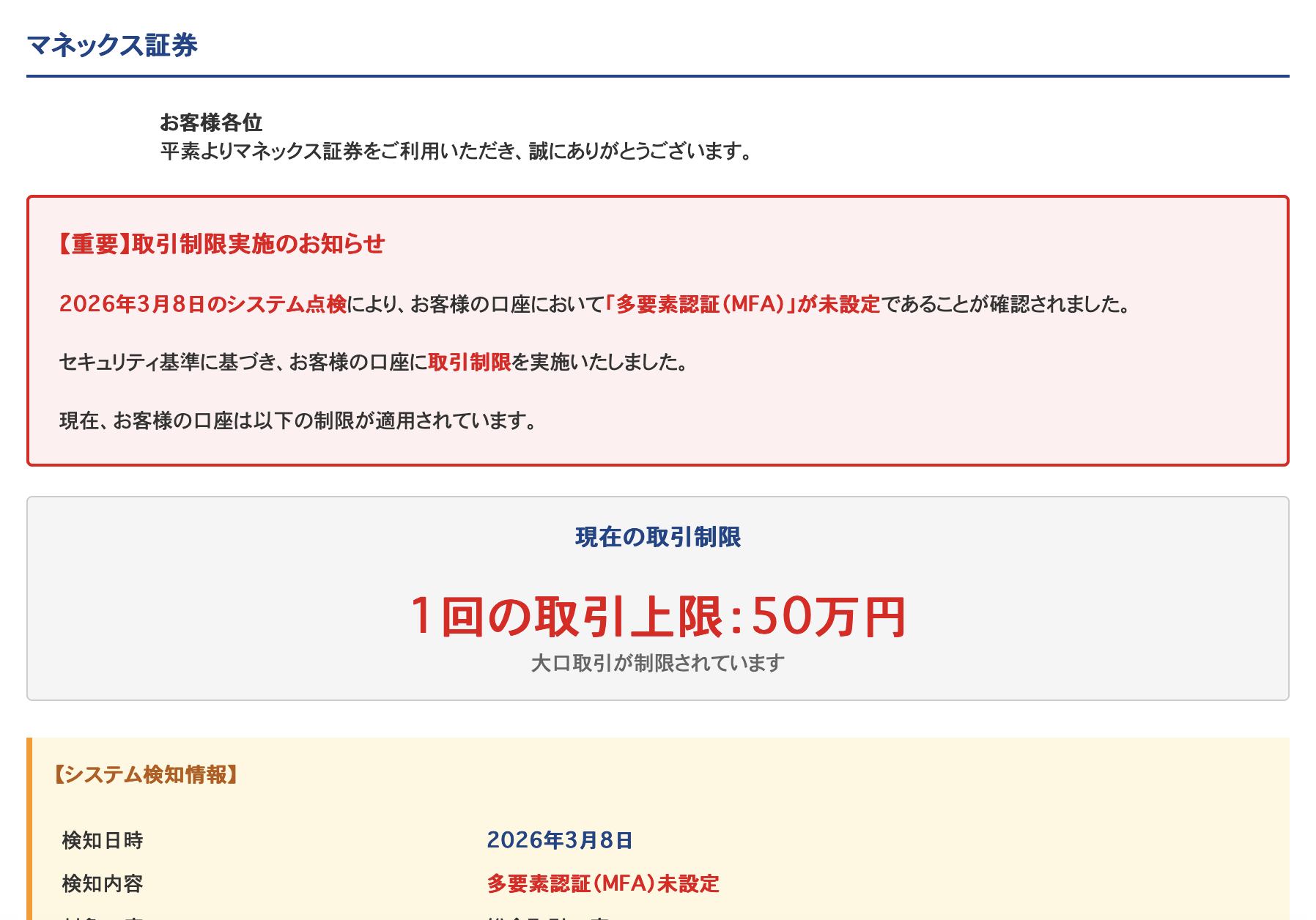

No.3

12:51:01着信

13:40:17着信

From: "マネックス証券" <server@monex.co.jp>

Subject: 【重要】マネックス証券|取引制限実擦里里蕕察容ぢ未定)No.0553698430

From: "マネックス証券" <server@monex.co.jp>

Subject: 【重要】マネックス証券|取引制限実擦里里蕕察容ぢ未定)No.4526993367

リンク先は複数あり、全て詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、ID・パスワード、クレジットカード番号等を送ってしまった方は至急情報基盤センターにご連絡ください。

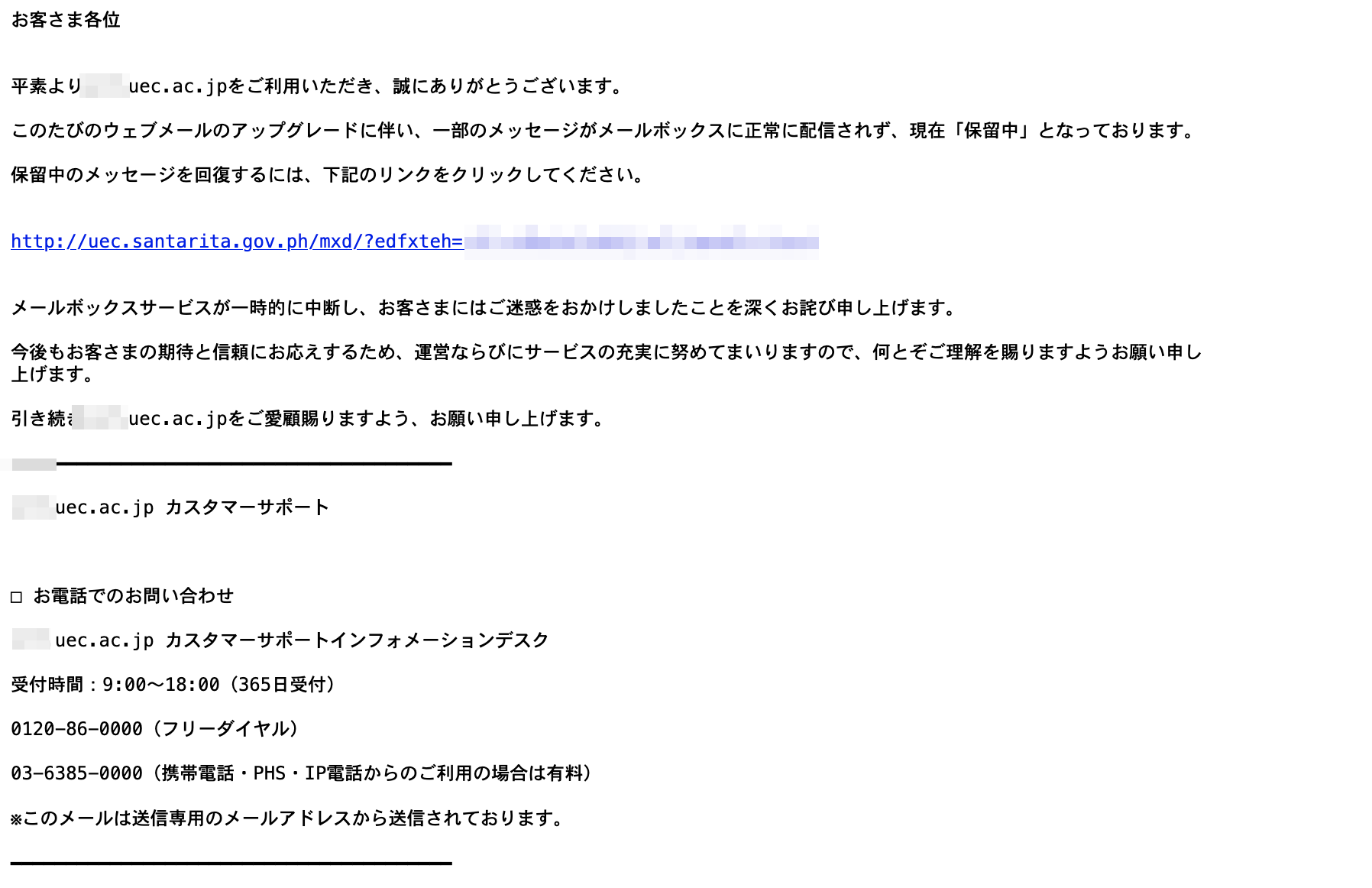

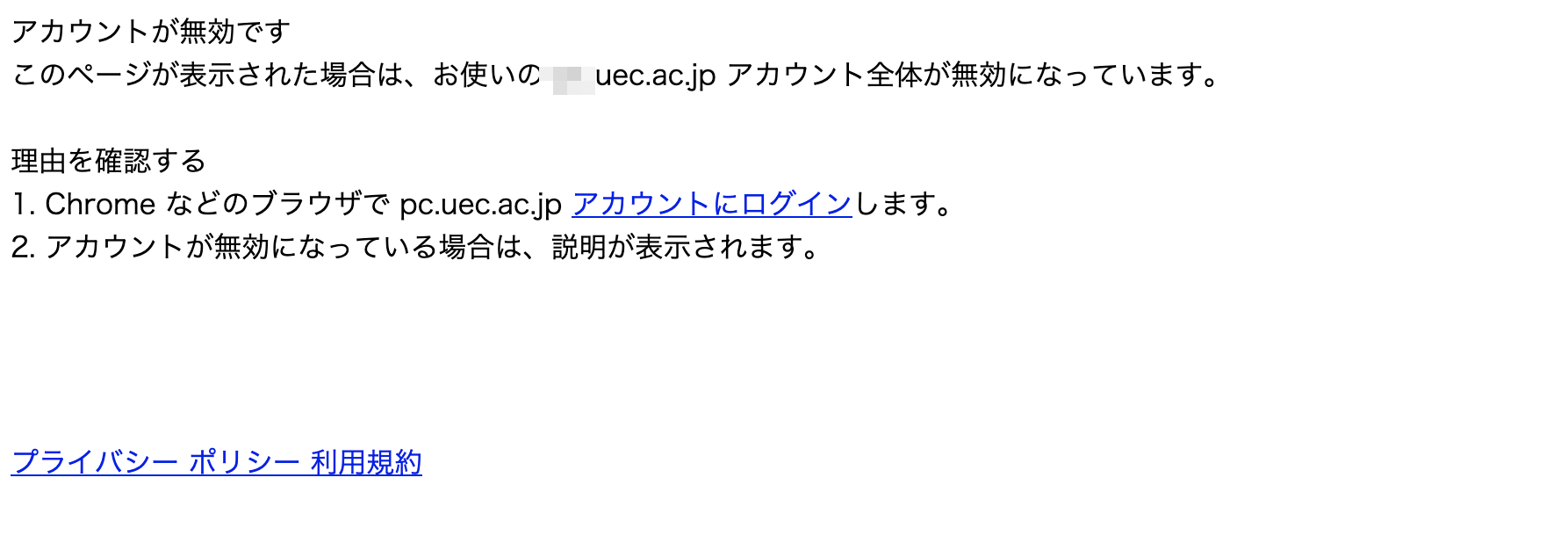

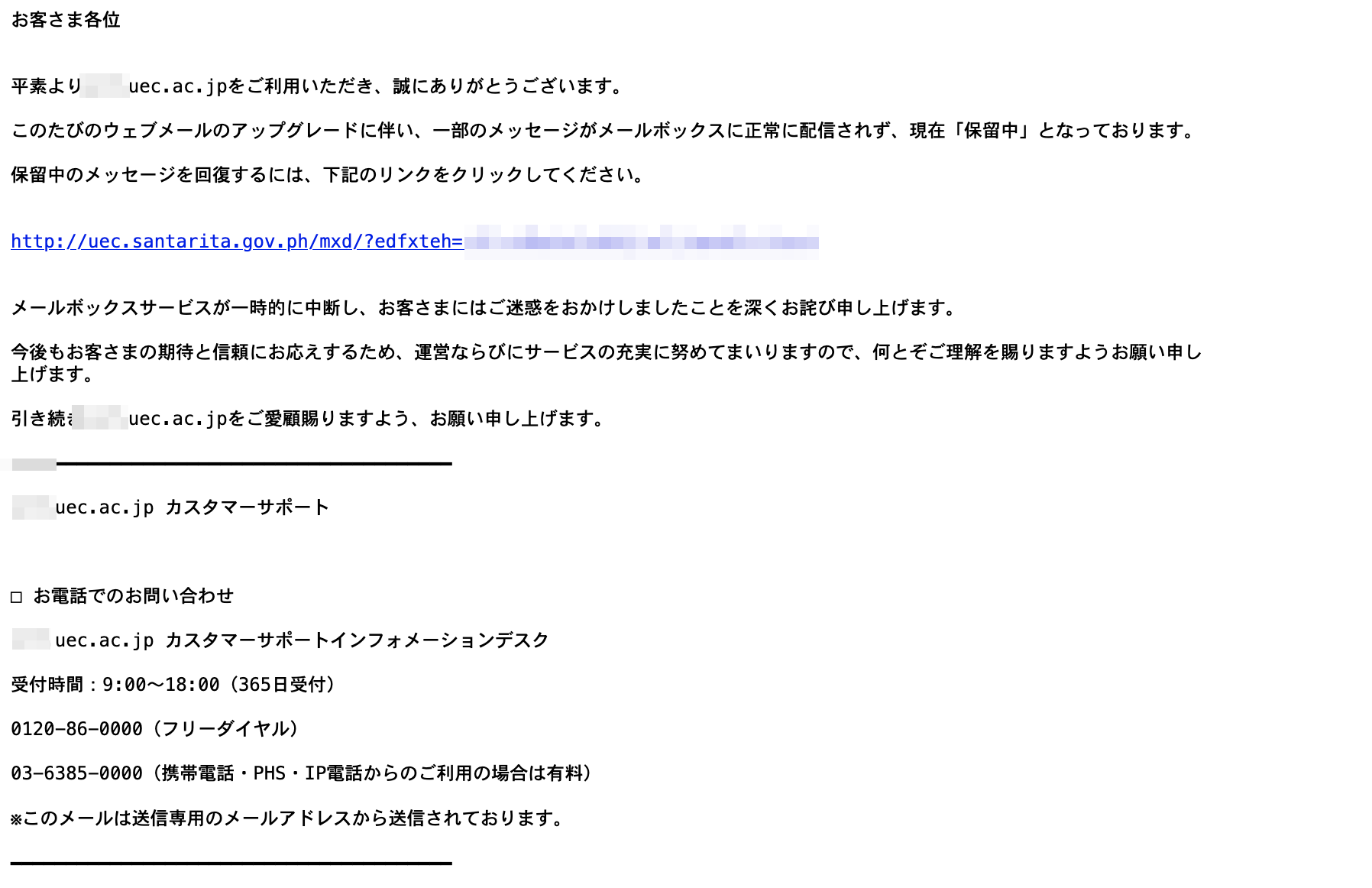

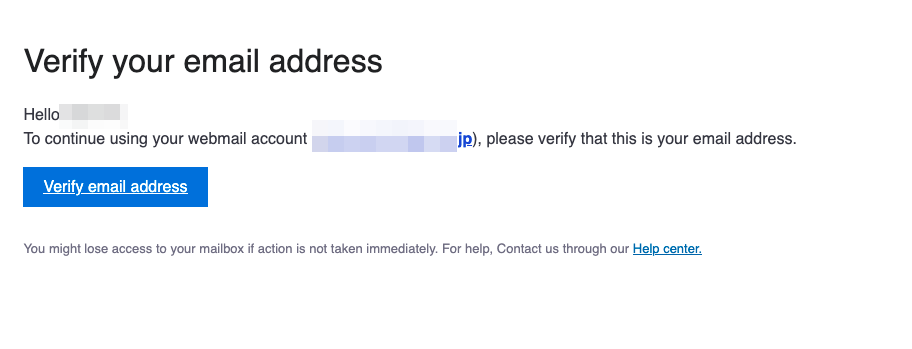

2026年 3月 9日にメールIDとパスワードを窃取する詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

13:26:41着信

From: Uecサポートセンター<xxxx@xx.uec.ac.jp>

Subject: 【重要】【xxxx@xx.uec.ac.jp 】アカウント通知

リンク先は接続できますがエラーとなります。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、ID・パスワード等を送ってしまった方は至急情報基盤センターにご連絡ください。

2026/03/06 13:00から2026/03/09 12:00のセキュリティ情報です。

今月1ヶ月分のまとめはこちらをご覧下さい。

総合

CISA, JPCERT/CC, IPAからの注意喚起など。

Microsoft

Microsoft製品に関する情報。

- Microsoft Edge Stable Channel (Version 145.0.3800.97), Microsoft Edge Extended Stable Channel (Version 144.0.3719.162)がリリース

-

- 影響を受ける製品

- Microsoft Edge.

- 詳細

- 両者とも最新のChromium projectの最新のアップデートを反映したリリースです。

- 解決法

- 自動的に更新されます。自動的に更新されない場合は手動で更新を行なってください。

- 参考情報

-

UNIX

UNIX系OSおよびUNIX上で動作するアプリケーションに関する情報。

扱うOS: Red Hat Enterprise Linux (標準のみ), Ubuntu, Debian, Slackware, FreeBSD, NetBSD, OpenBSD.

- Red Hat Enterprise Linuxのkernel RHSA-2026:3963, RHSA-2026:3966のセキュリティフィックス

-

- 影響を受ける製品

- Red Hat Enterprise Linux for x86_64 8 x86_64, Red Hat Enterprise Linux for IBM z Systems 8 s390x, Red Hat Enterprise Linux for Power, little endian 8 ppc64le, Red Hat Enterprise Linux for ARM 64 8 aarch64, Red Hat CodeReady Linux Builder for x86_64 8 x86_64, Red Hat CodeReady Linux Builder for Power, little endian 8 ppc64le, Red Hat CodeReady Linux Builder for ARM 64 8 aarch64 (kernel (RHSA-2026:3963)). Red Hat Enterprise Linux for x86_64 9 x86_64, Red Hat Enterprise Linux for IBM z Systems 9 s390x, Red Hat Enterprise Linux for Power, little endian 9 ppc64le, Red Hat Enterprise Linux for ARM 64 9 aarch64, Red Hat CodeReady Linux Builder for x86_64 9 x86_64, Red Hat CodeReady Linux Builder for Power, little endian 9 ppc64le, Red Hat CodeReady Linux Builder for ARM 64 9 aarch64, Red Hat CodeReady Linux Builder for IBM z Systems 9 s390x (kernel (RHSA-2026:3966)).

- 詳細

- kernel (RHSA-2026:3963)はipv6のoopsの1件の脆弱性macvlanの解放後メモリ利用の1件の脆弱性を、kernel (RHSA-2026:3966)はio_uringの解放後メモリ利用の1件の脆弱性とmacvlanの解放後メモリ利用の1件の脆弱性をそれぞれフィックスしています。

- 解決法

- 文書に従って更新を行ってください。

- Ubuntu Linuxのzutty, lessのセキュリティフィックス

-

- 影響を受ける製品

- Ubuntu 22.04 LTS (zutty). Ubuntu 14.04 LTS (less).

- 詳細

- zuttyは任意のコードを実行可能な1件の脆弱性を、lessは任意のコマンドを実行可能な1件の脆弱性をそれぞれフィックスしています。

- 解決法

- 自動更新エージェントを用いるか手動でアップデートを行なってください。

- Debian GNU/Linuxのchromiumのセキュリティフィックス

-

- 影響を受ける製品

- oldstable (bookworm), stable (trixie).

- 詳細

- 10件の脆弱性をフィックスしています。

- 解決法

- 自動更新エージェントを用いるか手動でアップグレードを行なってください。

Apple

Macおよびこれに関連するアプリケーションに関する情報(iPhone/iPadを除く)。

Applications

各種アプリケーションに関する情報。

扱う主なアプリケーション: apache, openssh, openssl, BINDなど。ネットワーク機器・アプライアンス等もここに分類します。

- ZABBIX : ZBX-27567 : Unauthorized host creation via configuration.import API by low-privilege user with write permissions (CVE-2026-23925)

-

- 影響を受ける製品

- ZABBIX.

- 詳細

- 書込権限のあるユーザーが任意のオブジェクトを生成可能な1件の脆弱性をフィックスしています。

- 解決法

- 脆弱性を解決したソフトウェアが用意されています。文書を確認して下さい。

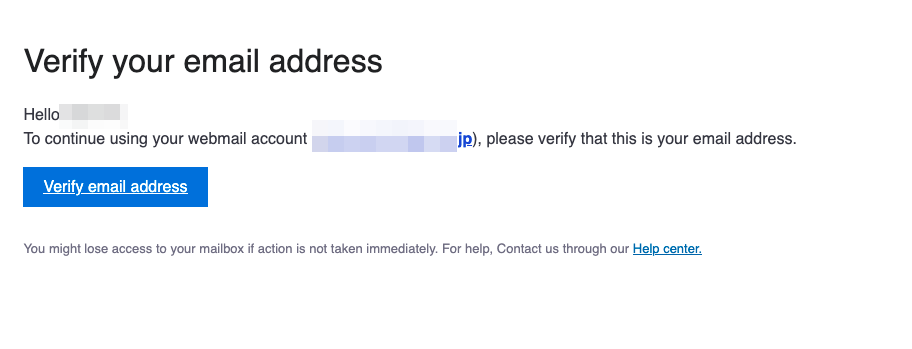

2026年 3月 5日にメールIDとパスワードを窃取する詐欺メールが学内のメールアドレスに送信されてきていることを確認しました。サンプルとして一部を示します。

No.1

13:48:04着信

From: "○○○○.jp"<noreply@○○○○.jp>

Subject: Verification Required to continue for ○○○○@○○○○.jp

リンク先は詐欺サイトが動作しています。

他にもある可能性があります。全学メールゲートウェイにてSubjectに[SPAM]が挿入されているものもあります。

本学構成員の方で万が一、ID・パスワード等を送ってしまった方は至急情報基盤センターにご連絡ください。